¿Qué es Metasploit y por qué es importante?

Metasploit: Instalación y uso paso a paso para principiantes. Metasploit es una plataforma de pruebas de penetración (pentesting) que se utiliza para evaluar y validar la seguridad de los sistemas informáticos. Es un marco de trabajo de código abierto que proporciona herramientas y técnicas para llevar a cabo pruebas de seguridad, desde la identificación de vulnerabilidades hasta la explotación de las mismas.

La importancia de Metasploit radica en su capacidad para ayudar a identificar y corregir las vulnerabilidades de los sistemas informáticos, lo que a su vez reduce el riesgo de ataques malintencionados. Además, Metasploit se ha convertido en una herramienta estándar en el campo de la seguridad informática y es ampliamente utilizada por profesionales de la seguridad y organizaciones en todo el mundo.

¿Qué se puede hacer con Metasploit?

Metasploit ofrece una amplia gama de herramientas y técnicas para llevar a cabo pruebas de penetración y evaluaciones de seguridad en sistemas informáticos. Algunas de las cosas que se pueden hacer con Metasploit incluyen:

- Identificar vulnerabilidades en sistemas informáticos: Metasploit puede escanear una red para identificar vulnerabilidades en sistemas operativos, aplicaciones, dispositivos de red y otros componentes de infraestructura.

- Explotar vulnerabilidades para obtener acceso no autorizado: Una vez que se identifican las vulnerabilidades, Metasploit puede ser utilizado para explotarlas y obtener acceso no autorizado a sistemas y dispositivos. Esto puede incluir la obtención de contraseñas, el acceso remoto a sistemas, el robo de datos y otras acciones malintencionadas.

- Realizar pruebas de penetración: Metasploit es una herramienta popular para llevar a cabo pruebas de penetración en sistemas informáticos. Los profesionales de seguridad pueden utilizar Metasploit para evaluar la resistencia de los sistemas a los ataques y identificar las áreas que necesitan mejoras de seguridad.

- Realizar pruebas de phishing: Metasploit también puede ser utilizado para realizar pruebas de phishing en la red de una organización. Esto ayuda a las organizaciones a evaluar la efectividad de sus medidas de seguridad contra el phishing y a identificar a los empleados que pueden necesitar más capacitación sobre seguridad.

En resumen, Metasploit es una herramienta potente que se utiliza para evaluar la seguridad de los sistemas informáticos y reducir el riesgo de ataques malintencionados.

¿Por qué deberías aprender a usar Metasploit?

Aprender a usar Metasploit puede ser beneficioso para diversas personas, incluyendo:

- Profesionales de seguridad: Para los profesionales de seguridad, aprender a usar Metasploit es esencial. Es una de las herramientas más populares para llevar a cabo pruebas de penetración y evaluaciones de seguridad, y es ampliamente utilizado en el sector de la seguridad informática. Los profesionales de seguridad que aprenden a usar Metasploit pueden ayudar a identificar vulnerabilidades y brechas de seguridad en los sistemas informáticos y tomar medidas para corregirlos.

- Administradores de sistemas: Los administradores de sistemas también pueden beneficiarse del aprendizaje de Metasploit. Pueden utilizar la herramienta para evaluar la seguridad de sus sistemas y tomar medidas para mejorarla. También pueden utilizar Metasploit para realizar pruebas de seguridad en nuevos sistemas y asegurarse de que están protegidos contra ataques malintencionados.

- Estudiantes y entusiastas de la seguridad informática: Para aquellos que están interesados en la seguridad informática, aprender a usar Metasploit es una excelente manera de ampliar sus conocimientos y habilidades. Pueden aprender a identificar vulnerabilidades en los sistemas informáticos y cómo explotarlas, lo que puede ser útil para futuras carreras en la seguridad informática.

En resumen, aprender a usar Metasploit es importante para aquellos que trabajan en el campo de la seguridad informática, así como para aquellos que están interesados en aprender más sobre el tema. Con la creciente amenaza de ataques malintencionados, el conocimiento de Metasploit puede ser una herramienta valiosa para proteger los sistemas informáticos y reducir el riesgo de brechas de seguridad.

Requisitos para instalar Metasploit

Antes de instalar Metasploit, es importante asegurarse de que su sistema cumpla con los siguientes requisitos mínimos:

- Sistema operativo: Metasploit funciona en sistemas operativos basados en Unix, como Linux, macOS y FreeBSD.

- Hardware: Se recomienda un procesador de 2 GHz o superior y al menos 4 GB de RAM para un rendimiento óptimo. También se necesitará espacio en disco suficiente para instalar Metasploit y sus dependencias.

- Software: Metasploit requiere una serie de dependencias de software para funcionar correctamente. Estos incluyen Ruby, PostgreSQL y otras bibliotecas. Es importante asegurarse de que estas dependencias estén instaladas antes de instalar Metasploit.

- Conexión a internet: Es necesario tener una conexión a internet para descargar e instalar Metasploit.

Además de los requisitos mínimos del sistema, también se recomienda tener experiencia en el uso de la línea de comandos y conocimientos básicos de programación en Ruby.

Es importante tener en cuenta que Metasploit es una herramienta poderosa que puede ser utilizada con fines malintencionados. Por lo tanto, se debe tener precaución al instalar y utilizar Metasploit y siempre actuar de manera ética y legal.

Sistema operativo compatible

Metasploit es compatible con sistemas operativos basados en Unix, como Linux, macOS y FreeBSD. Algunas distribuciones de Linux populares que son compatibles con Metasploit incluyen:

- Kali Linux

- Ubuntu

- Debian

- CentOS

- Red Hat Enterprise Linux (RHEL)

- Fedora

Es importante asegurarse de que su sistema operativo esté actualizado y tenga todas las dependencias necesarias antes de instalar Metasploit. También se recomienda tener conocimientos básicos de línea de comandos y programación en Ruby para utilizar Metasploit de manera efectiva.

Dependencias y requisitos previos

Antes de instalar Metasploit, es necesario tener instaladas las siguientes dependencias y requisitos previos:

- Ruby: Metasploit se ejecuta en Ruby, por lo que es necesario tener Ruby instalado en el sistema.

- PostgreSQL: Metasploit utiliza PostgreSQL como su base de datos predeterminada, por lo que es necesario tener PostgreSQL instalado y configurado correctamente.

- Nmap: Metasploit utiliza Nmap para realizar escaneos de puertos y detección de servicios en sistemas remotos.

- Git: Metasploit utiliza Git para descargar y actualizar su código fuente.

- Dependencias de Ruby: Metasploit tiene varias dependencias de Ruby, como bundler, rake y otros.

Es importante asegurarse de que todas las dependencias estén instaladas y configuradas correctamente antes de instalar Metasploit. Además, se recomienda tener conocimientos básicos de programación en Ruby y en línea de comandos para utilizar Metasploit de manera efectiva.

Hardware recomendado

El hardware necesario para ejecutar Metasploit varía según el tamaño y la complejidad de los proyectos. En general, se recomienda un sistema con las siguientes especificaciones mínimas:

- Procesador: al menos un procesador de cuatro núcleos a 2 GHz o superior

- RAM: al menos 8 GB de RAM

- Espacio en disco duro: al menos 20 GB de espacio libre en disco

- Tarjeta de red: se recomienda una tarjeta de red Ethernet para realizar escaneos de red y explotación de vulnerabilidades

Es importante tener en cuenta que a medida que aumenta la complejidad de los proyectos, también lo hace la demanda de recursos del sistema. Por lo tanto, para proyectos más grandes, se pueden necesitar sistemas con especificaciones más altas. También es importante tener en cuenta que Metasploit se puede ejecutar en una máquina virtual para una mayor seguridad y aislamiento del sistema.

Instalación de Metasploit

Para instalar Metasploit, se pueden seguir los siguientes pasos:

- Descargar e instalar la última versión de Ruby.

- Descargar e instalar la última versión de PostgreSQL.

- Descargar e instalar la última versión de Metasploit.

- Iniciar el servicio de PostgreSQL.

- Iniciar el servicio de Metasploit.

A continuación, se detallan los pasos para instalar Metasploit en sistemas operativos basados en Linux.

Descargar e instalar la última versión de Ruby:

En Ubuntu, se puede instalar con el siguiente comando:

sudo apt-get install ruby-fullEn otras distribuciones de Linux, se puede descargar e instalar desde el sitio web oficial de Ruby.

Descargar e instalar la última versión de PostgreSQL:

En Ubuntu, se puede instalar con el siguiente comando:

sudo apt-get install postgresqlEn otras distribuciones de Linux, se puede descargar e instalar desde el sitio web oficial de PostgreSQL.

Descargar e instalar la última versión de Metasploit:

Descargar el archivo de instalación de Metasploit desde el sitio web oficial: https://www.metasploit.com/download

Descomprimir el archivo descargado en el directorio deseado.

Cambiar al directorio de Metasploit y ejecutar el siguiente comando para instalar las dependencias necesarias:

sudo ./msfconsoleIniciar el servicio de PostgreSQL:

Ejecutar el siguiente comando:

sudo service postgresql startIniciar el servicio de Metasploit:

Cambiar al directorio de Metasploit y ejecutar el siguiente comando:

sudo ./msfconsoleUna vez que se inicie Metasploit, se puede comenzar a utilizar la herramienta.

Es importante tener en cuenta que, para una mayor seguridad, es recomendable ejecutar Metasploit en una máquina virtual aislada de la red.

Descarga e instalación de la última versión

Para descargar e instalar la última versión de Metasploit, sigue los siguientes pasos:

- Accede al sitio web oficial de Rapid7, la compañía detrás de Metasploit: https://www.rapid7.com/products/metasploit/download/.

- Selecciona la versión que deseas descargar, según el sistema operativo que tengas instalado en tu ordenador.

- Haz clic en el botón «Download» para iniciar la descarga.

- Una vez que se complete la descarga, abre el archivo de instalación y sigue las instrucciones que se te proporcionen para completar la instalación.

Es importante seguir las instrucciones cuidadosamente para asegurarte de que la instalación se realice correctamente. Si tienes alguna duda o problema, siempre puedes consultar los foros y la documentación oficial de Metasploit.

Instalación en diferentes sistemas operativos

A continuación, te explicaré cómo instalar Metasploit en diferentes sistemas operativos:

Instalación de Metasploit en Windows

- Descarga e instala Ruby: https://rubyinstaller.org/downloads/.

- Descarga e instala PostgreSQL: https://www.postgresql.org/download/.

- Descarga e instala Git: https://git-scm.com/downloads.

- Descarga Metasploit desde la página de descarga oficial de Rapid7 (https://www.rapid7.com/products/metasploit/download/).

- Una vez que se complete la descarga, abre el archivo de instalación y sigue las instrucciones para completar la instalación.

Instalación de Metasploit en Linux

- Abre la terminal y ejecuta el siguiente comando para actualizar los paquetes del sistema:

sudo apt-get update

- Ejecuta el siguiente comando para instalar las dependencias necesarias de Metasploit:

sudo apt-get install build-essential libreadline-dev libssl-dev libpq5 libpq-dev libreadline5 libsqlite3-dev libpcap-dev openjdk-11-jre-headless git-core autoconf postgresql pgadmin3 curl zlib1g-dev libxml2-dev libxslt1-dev libyaml-dev curl zlib1g-dev

- Descarga e instala Metasploit desde la página oficial de Rapid7 (https://www.rapid7.com/products/metasploit/download/).

- Una vez que se complete la descarga, abre el archivo de instalación y sigue las instrucciones para completar la instalación.

Instalación de Metasploit en macOS

- Instala Xcode desde la App Store.

- Abre la terminal y ejecuta el siguiente comando para instalar Homebrew:

/bin/bash -c "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/HEAD/install.sh)"

- Ejecuta el siguiente comando para instalar las dependencias necesarias de Metasploit:

brew install git postgresql libxml2 libxslt libyaml openssl readline autoconf curl wget nmap

- Descarga e instala Metasploit desde la página oficial de Rapid7 (https://www.rapid7.com/products/metasploit/download/).

- Una vez que se complete la descarga, abre el archivo de instalación y sigue las instrucciones para completar la instalación.

Es importante seguir las instrucciones cuidadosamente para asegurarte de que la instalación se realice correctamente. Si tienes alguna duda o problema, siempre puedes consultar los foros y la documentación oficial de Metasploit.

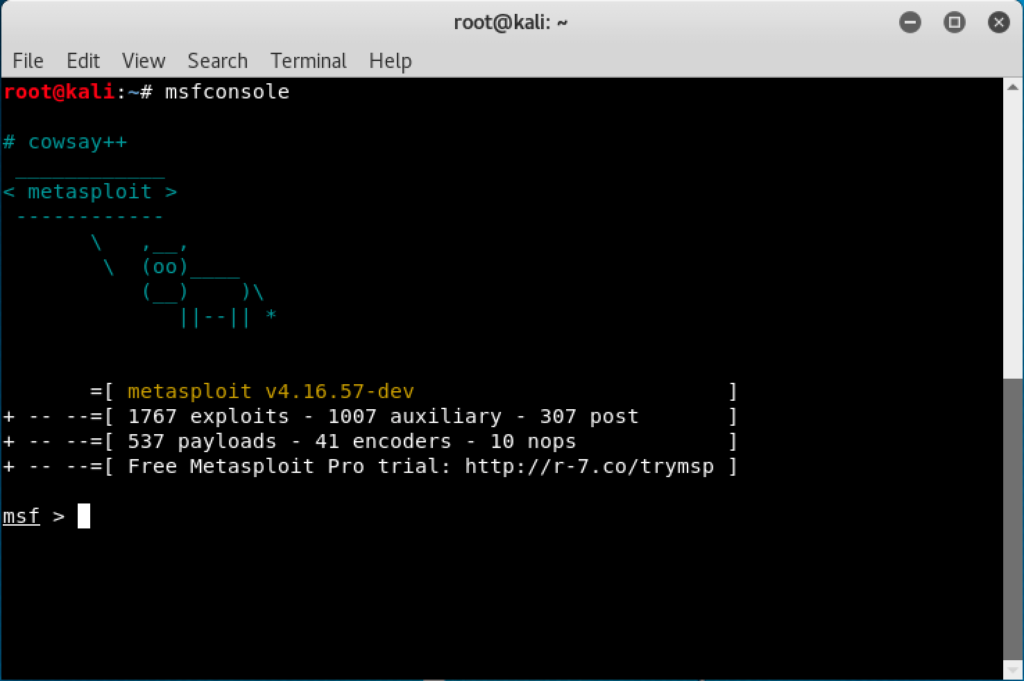

Verificación de la instalación y configuración de Metasploit

Después de la instalación, es importante verificar que Metasploit esté configurado correctamente. Sigue los siguientes pasos para verificar la instalación y configuración de Metasploit:

- Abre una terminal en tu sistema operativo.

- Escribe el siguiente comando para iniciar Metasploit:

msfconsole. Si Metasploit está instalado correctamente, deberías ver una pantalla similar a la siguiente:

. + .

. * . . *

. .

. o .

. .

* . .

. +. .

. .

. o

.

. * .

.

.---. o

/ \ . *

/ \ . +

/ O O \ .

/ \

/ \ .

/ \ / \ .

/ \ / \

/ -- \ / -- \ +

/ \ / \

* o *

. .

Metasploit Framework Console - by Rapid7, LLC.

=[ metasploit v6.0.48-dev ]

+ -- --=[ 2172 exploits - 1079 auxiliary - 372 post ]

+ -- --=[ 557 payloads - 45 encoders - 10 nops ]

+ -- --=[ 7 evasion ]

msf6 >

- Una vez que estés dentro de Metasploit, es importante actualizar los módulos para asegurarte de que estás utilizando la versión más reciente. Escribe el siguiente comando:

msfupdate. Este comando actualizará los módulos y las bibliotecas de Metasploit. - Verifica que la actualización se haya completado correctamente escribiendo el siguiente comando:

msfversion. Si la versión que se muestra coincide con la última versión disponible, la instalación y configuración de Metasploit se han completado correctamente.

Con estos pasos, puedes verificar que la instalación y configuración de Metasploit se hayan completado correctamente y asegurarte de que estás utilizando la versión más reciente.

Uso básico de Metasploit

El uso de Metasploit puede ser muy complejo y avanzado, pero aquí se explicará el uso básico para principiantes:

- Iniciar Metasploit: Para iniciar Metasploit, abra una terminal o consola y escriba «msfconsole» y presione Enter. Esto iniciará la interfaz de línea de comandos de Metasploit.

- Búsqueda de exploits: Una vez iniciado Metasploit, puede buscar exploits utilizando el comando «search». Por ejemplo, si desea buscar un exploit para una versión específica de un servidor web, escriba «search nombre_del_servidor_web».

- Seleccionar un exploit: Después de buscar exploits, seleccione uno usando el comando «use». Por ejemplo, si encuentra un exploit para un servidor web, escriba «use nombre_del_exploit».

- Configurar el exploit: Una vez seleccionado el exploit, puede configurarlo utilizando el comando «show options». Esto le mostrará las opciones que debe configurar antes de ejecutar el exploit.

- Ejecutar el exploit: Una vez que haya configurado las opciones del exploit, está listo para ejecutarlo. Escriba «exploit» y presione Enter para ejecutar el exploit. Si todo va bien, debería obtener acceso al sistema objetivo.

Es importante tener en cuenta que el uso de Metasploit puede ser ilegal sin el permiso explícito del propietario del sistema objetivo. Además, siempre debe tener cuidado al utilizar herramientas de hacking y asegurarse de tener permiso y autorización para realizar cualquier tipo de prueba de penetración o vulnerabilidad.

Comandos esenciales

A continuación se muestran algunos de los comandos esenciales en Metasploit:

msfconsole: Este es el comando principal para iniciar Metasploit y acceder a su consola.search: Este comando permite buscar un exploit o un payload específico. Por ejemplo, si quieres buscar un exploit para el sistema operativo Windows, puedes ingresarsearch windows.use: Este comando permite utilizar un módulo específico de Metasploit. Por ejemplo, si deseas utilizar un exploit específico, puedes ingresaruse exploit/windows/smb/ms17_010_eternalblue.set: Este comando te permite establecer valores para diferentes opciones dentro de un módulo. Por ejemplo, si quieres configurar la dirección IP del objetivo, puedes ingresarset RHOST 192.168.0.100.show: Este comando te permite mostrar información sobre diferentes aspectos de Metasploit, como los módulos cargados, los exploits disponibles y los payloads disponibles.exploit: Este comando es utilizado para ejecutar el exploit seleccionado. Una vez que hayas establecido las opciones adecuadas con el comandoset, puedes ingresarexploitpara ejecutar el exploit.sessions: Este comando te permite ver todas las sesiones que has creado en Metasploit.sessions -i [session ID]: Este comando te permite interactuar con una sesión específica. Una vez que has identificado el ID de sesión que deseas interactuar, puedes ingresarsessions -i [session ID]para comenzar a interactuar con ella.background: Este comando te permite poner en segundo plano una sesión activa en Metasploit.help: Este comando te muestra la lista completa de comandos disponibles en Metasploit y su uso.

Es importante señalar que la lista anterior solo representa algunos de los comandos esenciales disponibles en Metasploit. Existen muchos otros comandos y opciones dentro de Metasploit que puedes explorar a medida que te familiarices con la herramienta.

Creación de un proyecto

Para comenzar a trabajar con Metasploit, se recomienda crear un proyecto para organizar tus escaneos, exploits, pruebas y resultados. Para crear un nuevo proyecto, sigue estos pasos:

- Abre Metasploit en tu terminal o consola de comandos.

- Ejecuta el comando

msfconsolepara iniciar el intérprete de comandos de Metasploit. - Dentro de msfconsole, escribe el siguiente comando para crear un nuevo proyecto y establecerlo como el proyecto activo:

msf6 > workspace -a nombre_del_proyectoRecuerda reemplazar «nombre_del_proyecto» con el nombre que deseas darle a tu proyecto. - Verifica que el nuevo proyecto se haya creado y se haya establecido como el proyecto activo con el siguiente comando:

msf6 > workspaceEsto debería mostrar el nombre de tu proyecto en la lista de espacios de trabajo y debe estar resaltado para indicar que es el espacio de trabajo activo.

Una vez que hayas creado un proyecto, puedes comenzar a agregar hosts, escanear redes y realizar pruebas de penetración. Es importante tener en cuenta que todas las exploraciones, pruebas y resultados se asociarán con el proyecto activo. Por lo tanto, asegúrate de seleccionar el proyecto adecuado antes de comenzar cualquier operación.

Escaneo de puertos y vulnerabilidades

Para buscar vulnerabilidades en un sistema, es necesario escanear los puertos abiertos en el dispositivo objetivo. Metasploit tiene varias opciones para realizar esta tarea. Una de las más comunes es el uso de Nmap, una herramienta de escaneo de puertos.

Para realizar un escaneo de puertos con Nmap a través de Metasploit, sigue los siguientes pasos:

- Abre Metasploit en la consola o terminal.

- Crea un nuevo proyecto ejecutando el comando

msfconsole -q -x "db_connect <ruta de la base de datos>; workspace -a <nombre del proyecto>". Asegúrate de cambiar<ruta de la base de datos>por la ubicación de la base de datos de Metasploit y<nombre del proyecto>por el nombre del proyecto que deseas crear. - Escoge el módulo de escaneo de puertos de Nmap ejecutando el comando

use auxiliary/scanner/portscan/tcp. - Configura los parámetros del escaneo, por ejemplo, el objetivo que deseas escanear, el rango de puertos, etc.

- Ejecuta el escaneo con el comando

run. - Analiza los resultados del escaneo para identificar posibles vulnerabilidades.

Es importante destacar que escanear los puertos de un sistema sin permiso puede ser ilegal y/o inmoral. Asegúrate de obtener la autorización correspondiente antes de realizar un escaneo de puertos o cualquier otro tipo de exploración de vulnerabilidades.

Exploits y payloads en Metasploit

En Metasploit, los exploits son programas que se utilizan para aprovechar una vulnerabilidad en un sistema informático. Los payloads son las cargas útiles que se entregan al sistema después de explotar la vulnerabilidad. Por lo tanto, una vez que se ha encontrado una vulnerabilidad utilizando un exploit, se selecciona un payload adecuado para aprovechar la vulnerabilidad.

Metasploit contiene una gran cantidad de exploits y payloads, y los usuarios pueden crear los suyos propios si es necesario. Algunos ejemplos de payloads son la creación de un shell remoto, la captura de la pantalla del sistema o la carga de un archivo en el sistema objetivo.

Para utilizar un exploit en Metasploit, se utiliza el siguiente comando:

use <exploit_path>

Luego, se puede establecer la configuración del exploit utilizando el comando set. Por ejemplo, para establecer la dirección IP del objetivo, se utiliza el siguiente comando:

set RHOSTS <target_ip>

Después de establecer la configuración del exploit, se utiliza el comando exploit para lanzar el ataque.

Los payloads se pueden seleccionar utilizando el siguiente comando:

set PAYLOAD <payload_path>

También se pueden establecer configuraciones adicionales del payload utilizando el comando set. Una vez que se ha establecido el payload, se utiliza el comando exploit para lanzar el ataque y entregar la carga útil.

Es importante tener en cuenta que el uso de exploits y payloads para realizar pruebas de penetración en sistemas que no tienen permiso del propietario puede ser ilegal y/o éticamente cuestionable.

¿Qué son los exploits y payloads?

Los exploits y payloads son dos componentes clave en Metasploit que permiten a los usuarios realizar ataques de penetración.

Un exploit es un código malicioso diseñado para aprovechar una vulnerabilidad específica en un sistema o aplicación. Los exploits se utilizan para aprovechar vulnerabilidades y permitir a un atacante obtener acceso no autorizado a un sistema.

Por otro lado, un payload es un código que se ejecuta después de que un exploit ha logrado una entrada exitosa en el sistema objetivo. El payload puede realizar una variedad de acciones, como proporcionar una shell remota, permitir el control completo del sistema o instalar software malicioso adicional.

En resumen, un exploit es una herramienta que permite a los atacantes explotar una vulnerabilidad, mientras que el payload es el código que se ejecuta después de que el exploit ha logrado la entrada.

Ejemplos de exploits y payloads comunes

Existen muchos exploits y payloads en Metasploit que se pueden utilizar para realizar pruebas de seguridad en diferentes sistemas. A continuación se presentan algunos ejemplos comunes:

- Exploit: exploit/multi/handler: este es un exploit que se usa como punto de entrada para recibir conexiones de una sesión de Meterpreter. Puede ser utilizado para recibir una sesión Meterpreter después de haber explotado una vulnerabilidad.

- Exploit: exploit/windows/smb/ms17_010_eternalblue: este es un exploit utilizado para explotar la vulnerabilidad de SMB en los sistemas Windows. Esta vulnerabilidad se hizo famosa después del ataque de WannaCry en 2017.

- Payload: windows/meterpreter/reverse_tcp: este payload permite el acceso remoto al sistema infectado con una sesión Meterpreter. Es uno de los payloads más comunes y se utiliza para obtener un control total del sistema.

- Payload: linux/x86/meterpreter/reverse_tcp: este payload es similar al anterior, pero está diseñado específicamente para sistemas Linux.

- Payload: windows/meterpreter/reverse_http: este payload utiliza HTTP para comunicarse con el sistema infectado. Esto puede ser útil si otros protocolos están bloqueados o filtrados.

- Payload: windows/meterpreter/reverse_https: este payload utiliza HTTPS para comunicarse con el sistema infectado. Al igual que con el payload HTTP, esto puede ser útil si otros protocolos están bloqueados o filtrados.

Estos son solo algunos ejemplos de exploits y payloads que se pueden encontrar en Metasploit. Es importante entender qué hace cada uno y cómo se puede utilizar de manera segura y responsable en pruebas de seguridad.

Cómo usar exploits y payloads en Metasploit

Una vez que hayas escaneado tu objetivo y hayas identificado vulnerabilidades en su sistema, puedes utilizar Metasploit para aprovechar esas vulnerabilidades. Aquí te explicamos cómo usar exploits y payloads en Metasploit:

- Busca un exploit: Puedes buscar exploits en Metasploit utilizando la opción de búsqueda. También puedes buscar en línea para encontrar exploits para vulnerabilidades específicas.

- Selecciona el exploit: Después de encontrar un exploit, debes seleccionarlo en Metasploit utilizando el comando

use exploit/nombre_del_exploit. - Configura el exploit: Antes de ejecutar el exploit, debes configurarlo para que se ajuste a tus necesidades. Puedes usar el comando

show optionspara ver las opciones disponibles ysetpara establecer los valores. - Ejecuta el exploit: Cuando hayas configurado el exploit, puedes ejecutarlo utilizando el comando

exploit. - Selecciona un payload: Una vez que hayas aprovechado con éxito una vulnerabilidad, necesitas seleccionar un payload para enviar al sistema objetivo. Puedes buscar payloads en Metasploit utilizando la opción de búsqueda o creando uno personalizado.

- Configura el payload: Al igual que con los exploits, necesitas configurar el payload antes de ejecutarlo. Puedes usar el comando

show optionsysetpara establecer los valores. - Ejecuta el payload: Una vez que hayas configurado el payload, puedes ejecutarlo utilizando el comando

exploit.

Es importante tener en cuenta que la explotación de vulnerabilidades sin permiso explícito es ilegal y puede tener consecuencias graves. Asegúrate de tener permiso antes de intentar cualquier tipo de explotación.

Consejos para un uso seguro y responsable de Metasploit

Metasploit es una herramienta poderosa que puede ser utilizada para fines legítimos, como pruebas de penetración y evaluaciones de seguridad, pero también puede ser mal utilizada para actividades ilegales. Por lo tanto, es importante seguir ciertas precauciones al utilizar Metasploit para asegurarse de que se está utilizando de manera responsable y segura. Algunos consejos incluyen:

- Usar Metasploit solo para fines legítimos, como pruebas de penetración en sistemas que tienes permiso para evaluar.

- No utilizar Metasploit para atacar sistemas sin permiso explícito del propietario del sistema.

- Actualizar regularmente Metasploit y sus dependencias para asegurarse de que se esté utilizando la versión más reciente con todas las correcciones de seguridad.

- Utilizar Metasploit en un entorno aislado, como una máquina virtual o un entorno de laboratorio, para evitar dañar sistemas no deseados.

- Utilizar contraseñas seguras y no compartir credenciales entre diferentes pruebas o proyectos.

- Ser consciente de las leyes y regulaciones relacionadas con las pruebas de penetración y la seguridad de la información en tu país o región.

En resumen, la responsabilidad y el uso ético de Metasploit son esenciales para garantizar que esta herramienta se utilice para fines legítimos y no cause daño a sistemas o violaciones de la privacidad.

Advertencias y precauciones

Es importante tener en cuenta que Metasploit es una herramienta muy poderosa que puede ser utilizada con fines malintencionados si no se usa de manera responsable. Por lo tanto, es necesario tomar ciertas precauciones al utilizar Metasploit:

- Utilizar Metasploit solo para fines legales y éticos, como pruebas de seguridad en sistemas de redes que usted tiene permiso para analizar.

- Nunca utilizar Metasploit en sistemas o redes que no le pertenecen o sin obtener permiso previo del propietario.

- Actualizar Metasploit regularmente para asegurarse de que tenga las últimas correcciones de seguridad y parches.

- Utilizar Metasploit en un entorno controlado y aislado, como una máquina virtual, para evitar que el malware infecte su sistema principal.

- No compartir exploits o payloads con personas no autorizadas.

- Mantener un registro detallado de todas las acciones realizadas con Metasploit y mantener una comunicación abierta y transparente con su equipo y con los propietarios del sistema en el que está trabajando.

En general, se debe tener precaución al utilizar cualquier herramienta de seguridad y hacer todo lo posible para evitar dañar los sistemas o comprometer la privacidad de otros usuarios.

Responsabilidad y ética en el uso de Metasploit

Es importante recordar que Metasploit es una herramienta de seguridad que puede ser utilizada tanto para fines legítimos como ilegítimos. Por lo tanto, es esencial seguir ciertos principios éticos y responsables al usar Metasploit.

En primer lugar, es importante utilizar Metasploit solo con fines legales y éticos. Esto significa no utilizarlo para acceder a sistemas sin autorización o para realizar actividades ilegales.

En segundo lugar, siempre debes obtener el consentimiento explícito de los propietarios de los sistemas que deseas analizar o probar antes de usar Metasploit. Si no tienes permiso, estás violando la ley y podrías enfrentar consecuencias graves.

En tercer lugar, es importante tomar medidas para proteger la privacidad y la seguridad de los sistemas que estás analizando. Esto significa no divulgar información confidencial que puedas encontrar durante tus pruebas y tomar medidas para evitar dañar o interrumpir los sistemas.

Por último, es importante mantenerse actualizado sobre las últimas noticias y tendencias en seguridad y ética en la industria. Esto puede ayudarte a evitar prácticas irresponsables y a mejorar tus habilidades en el uso de Metasploit de manera segura y responsable.

Medidas de seguridad adicionales

Al utilizar Metasploit, es importante seguir ciertas medidas de seguridad adicionales para evitar posibles riesgos o consecuencias no deseadas. Algunas de estas medidas pueden incluir:

- Utilizar Metasploit solo con fines legítimos: Es importante recordar que el uso de Metasploit con fines ilegales o malintencionados puede tener consecuencias graves. Solo debes utilizar Metasploit para fines de seguridad y siempre cumplir con la ley.

- Mantener Metasploit actualizado: Mantener Metasploit actualizado es importante para asegurarse de que se estén utilizando las últimas herramientas y soluciones de seguridad. Esto puede incluir actualizar Metasploit y también mantener actualizados otros sistemas y software utilizados con Metasploit.

- Utilizar Metasploit en un ambiente controlado: Es recomendable usar Metasploit en un ambiente controlado, como una máquina virtual, para evitar posibles riesgos de seguridad.

- Utilizar Metasploit con otras herramientas de seguridad: Es importante recordar que Metasploit es solo una herramienta de seguridad. Se recomienda utilizar Metasploit en combinación con otras herramientas y soluciones de seguridad para aumentar la protección y reducir posibles riesgos.

- Conocer las leyes locales: Es importante estar familiarizado con las leyes locales y nacionales relacionadas con el uso de Metasploit y otras herramientas de seguridad. En algunos lugares, el uso de Metasploit para ciertas actividades puede ser ilegal.

Recursos adicionales y comunidad de Metasploit

Si estás interesado en seguir aprendiendo sobre Metasploit, te recomendamos algunos recursos adicionales y comunidades:

- Documentación oficial de Metasploit: En la página oficial de Metasploit, puedes encontrar documentación y tutoriales en línea que te ayudarán a entender mejor cómo funciona la herramienta. https://docs.rapid7.com/metasploit/

- Comunidad de Metasploit: Hay una gran comunidad de usuarios de Metasploit en línea, donde puedes encontrar información útil, hacer preguntas y conectarte con otros expertos en ciberseguridad. Algunas de las comunidades más populares son el foro de Metasploit en Rapid7, el subreddit de Metasploit y el grupo de Facebook Metasploit.

- Cursos en línea: Hay varios cursos en línea que te enseñan cómo usar Metasploit, desde los conceptos básicos hasta las técnicas más avanzadas. Algunos de los cursos más recomendados incluyen Metasploit Unleashed, Metasploit Mastery y Complete Metasploit Course.

- Libros sobre Metasploit: Hay varios libros escritos por expertos en ciberseguridad que cubren el tema de Metasploit en profundidad. Algunos de los libros más populares incluyen «Metasploit: The Penetration Tester’s Guide» de David Kennedy, Jim O’Gorman, Devon Kearns y Mati Aharoni, y «Mastering Metasploit» de Nipun Jaswal.

Recuerda que es importante tener una formación adecuada y seguir las buenas prácticas en el uso de Metasploit para evitar problemas de seguridad y cumplir con las leyes y regulaciones aplicables.

Documentación y guías de usuario

Metasploit cuenta con una amplia documentación y guías de usuario en línea que pueden ser útiles para aquellos que deseen aprender más sobre la herramienta. A continuación, se presentan algunos recursos útiles:

- Documentación oficial de Metasploit: https://docs.rapid7.com/metasploit/

- Guía de usuario de Metasploit Framework: https://www.offensive-security.com/metasploit-unleashed/

- Canal de YouTube de Metasploit: https://www.youtube.com/channel/UCg9J9G8fIOsmjTv-Vj-ia6w

- Foro de la comunidad de Metasploit: https://community.rapid7.com/community/metasploit

- Grupo de discusión de Metasploit en Reddit: https://www.reddit.com/r/metasploit/

Es importante recordar que, al utilizar Metasploit, se deben seguir las prácticas de seguridad adecuadas y tomar medidas para protegerse a uno mismo y a los demás.

Foros y comunidades en línea

Hay varias comunidades en línea para Metasploit, incluyendo:

- Metasploit Community: la comunidad oficial de Metasploit, donde puedes encontrar información y recursos para aprender a usar la herramienta, compartir tus experiencias y conectarte con otros usuarios.

- Reddit: existen varias subreddits relacionadas con la seguridad informática y Metasploit, como r/metasploit y r/netsec.

- Stack Overflow: una comunidad de programadores donde se pueden hacer preguntas y obtener respuestas sobre Metasploit.

- GitHub: el código fuente de Metasploit está disponible en GitHub, donde puedes encontrar problemas conocidos, soluciones, y contribuir a la comunidad.

- Meetup: existen grupos de Meetup centrados en la seguridad informática y Metasploit en todo el mundo. Puedes unirte a un grupo local para conocer a otros usuarios de Metasploit y compartir conocimientos.

También hay muchos blogs, sitios web y recursos en línea dedicados a la seguridad informática y Metasploit, donde puedes encontrar información y tutoriales útiles. Algunos de los sitios más populares incluyen Rapid7, Offensive Security, InfoSec Institute, y SecurityTube.

Herramientas y complementos útiles

Aquí hay algunas herramientas y complementos útiles para usar junto con Metasploit:

- Nmap: Una herramienta de escaneo de puertos que se puede usar para identificar posibles vulnerabilidades en el sistema objetivo.

- Wireshark: Un analizador de protocolo de red que puede ayudar a identificar vulnerabilidades en los datos de red.

- Armitage: Una herramienta de interfaz gráfica de usuario para Metasploit que permite una fácil visualización y manejo de múltiples objetivos y ataques.

- Meterpreter: Un payload de Metasploit que proporciona un acceso más completo y avanzado al sistema objetivo.

- Veil-Evasion: Un marco de ofuscación de payloads que puede ayudar a evadir la detección por parte de software antivirus y otras herramientas de seguridad.

- Snort: Un sistema de detección de intrusos (IDS) que puede detectar y alertar sobre posibles ataques.

- OpenVAS: Una herramienta de evaluación de vulnerabilidades que puede ayudar a identificar vulnerabilidades en el sistema objetivo.

Es importante tener en cuenta que estas herramientas y complementos solo deben ser utilizados con fines legales y éticos. El mal uso de Metasploit y estas herramientas puede resultar en consecuencias legales y daños a otros sistemas y redes.

Conclusiones y próximos pasos

¡Felicidades! Ahora tienes una base sólida para empezar a utilizar Metasploit. Recuerda siempre ser responsable y ético en su uso, y seguir las precauciones y medidas de seguridad para protegerte a ti mismo y a los demás.

Si quieres seguir aprendiendo, puedes explorar la documentación oficial de Metasploit y participar en la comunidad en línea. También puedes investigar más sobre el mundo de la ciberseguridad y las pruebas de penetración para ampliar tus habilidades y conocimientos.

Recuerda siempre mantener tus habilidades actualizadas y estar al tanto de las últimas amenazas y vulnerabilidades en el mundo de la seguridad informática. ¡Buena suerte y sigue aprendiendo!

Resumen de los principales conceptos y herramientas

Resumen de los principales conceptos y herramientas de Metasploit:

- Metasploit es un marco de pruebas de penetración que se utiliza para evaluar la seguridad de sistemas informáticos y aplicaciones.

- Los exploits son herramientas que aprovechan las vulnerabilidades de un sistema o aplicación para tomar el control o acceder a información privada.

- Los payloads son cargas útiles que se utilizan para ejecutar código malicioso en un sistema comprometido.

- La instalación de Metasploit requiere un sistema operativo compatible, dependencias y requisitos previos, y hardware recomendado.

- La creación de un proyecto en Metasploit es el primer paso para configurar el entorno de prueba.

- El escaneo de puertos y vulnerabilidades es esencial para identificar posibles puntos de entrada.

- Los exploits y payloads son herramientas poderosas y deben utilizarse con precaución y ética.

- Es importante tomar medidas de seguridad adicionales para proteger su sistema y privacidad al utilizar Metasploit.

- La documentación y las guías de usuario, los foros y comunidades en línea, y las herramientas y complementos útiles son recursos adicionales para aprender y mejorar en el uso de Metasploit.

Reflexiones finales y recomendaciones

En resumen, Metasploit es una herramienta poderosa y versátil para pruebas de penetración y evaluación de seguridad. Su uso es valioso para la detección y mitigación de vulnerabilidades, así como para la comprensión de los conceptos de seguridad en general. Sin embargo, su uso debe ser responsable y ético, siguiendo las leyes y regulaciones aplicables, y siempre con el consentimiento explícito del propietario del sistema objetivo.

Si deseas aprender a usar Metasploit, asegúrate de cumplir con los requisitos previos y seguir los pasos de instalación y configuración cuidadosamente. Una vez instalado, puedes comenzar a explorar sus comandos y funciones, teniendo en cuenta las precauciones y medidas de seguridad adicionales.

Además, es importante estar actualizado sobre las últimas vulnerabilidades y parches de seguridad, y estar en contacto con la comunidad de Metasploit para obtener recursos y orientación. Recuerda siempre actuar con responsabilidad y ética en el uso de esta herramienta y cualquier otra que tenga un potencial impacto en la seguridad y privacidad de los sistemas y datos.

Próximos pasos para continuar aprendiendo y mejorando en el uso de Metasploit

Si deseas continuar aprendiendo y mejorando en el uso de Metasploit, aquí te dejamos algunos próximos pasos que puedes considerar:

- Practica: la práctica es esencial para mejorar en cualquier habilidad, y Metasploit no es una excepción. Intenta experimentar con diferentes comandos, exploits y payloads en diferentes escenarios para familiarizarte más con la herramienta.

- Estudia: sigue leyendo sobre Metasploit y otros temas relacionados con la seguridad informática para profundizar tu comprensión. Puedes leer documentación oficial, artículos técnicos, blogs y libros especializados.

- Únete a una comunidad: existen muchas comunidades en línea relacionadas con Metasploit y la seguridad informática en general. Únete a foros, grupos de redes sociales y canales de comunicación para compartir tus experiencias y aprender de otros.

- Realiza cursos y certificaciones: hay muchos cursos y certificaciones disponibles que pueden ayudarte a mejorar tus habilidades en Metasploit y la seguridad informática en general. Investiga las opciones disponibles y elige las que mejor se adapten a tus necesidades.

- Mantén tus habilidades actualizadas: la seguridad informática es un campo en constante evolución, por lo que es importante mantenerse actualizado con las últimas tendencias y tecnologías. Sigue leyendo y aprendiendo para mantenerte al día en tus habilidades y conocimientos.

Recuerda que el uso de Metasploit debe ser responsable y ético. Utiliza la herramienta solo con fines legítimos, como parte de tus pruebas de seguridad o para proteger sistemas que te han sido confiados. Nunca lo uses con fines maliciosos o ilegales.