¿Qué es un ataque DDoS y cómo funciona?

Cómo mitigar un ataque DDoS paso a paso: Guía completa. Un ataque de Denegación de Servicio Distribuido (DDoS, por sus siglas en inglés) es un tipo de ciberataque que busca inhabilitar un servicio o recurso en línea, como un sitio web, una aplicación o una red, haciendo que se vuelva inaccesible para los usuarios legítimos.

En un ataque DDoS, un gran número de dispositivos infectados, llamados «bots» o «zombies», son controlados por un atacante remoto para enviar una gran cantidad de tráfico a un objetivo específico. Este tráfico sobrecarga los recursos del objetivo, lo que hace que se vuelva lento o no responda en absoluto.

Los ataques DDoS pueden ser lanzados desde una amplia variedad de dispositivos, incluyendo computadoras, dispositivos móviles, servidores y dispositivos de Internet de las cosas (IoT). A menudo se utilizan técnicas de enmascaramiento para ocultar la fuente del tráfico malicioso y dificultar la detección y mitigación del ataque.

Definición de un ataque DDoS

Un ataque de Denegación de Servicio Distribuido (DDoS, por sus siglas en inglés) es un tipo de ataque cibernético en el que un gran número de dispositivos comprometidos o «zombies» inundan un servidor o red con tráfico malicioso con el objetivo de sobrecargar y saturar los recursos disponibles, haciendo que los servicios se vuelvan inaccesibles para los usuarios legítimos. Los atacantes utilizan a menudo una red de dispositivos comprometidos, conocidos como botnet, para lanzar el ataque y ocultar su identidad y ubicación. El objetivo final de un ataque DDoS puede variar, desde extorsión hasta sabotaje o incluso espionaje.

Cómo funciona un ataque DDoS

En un ataque de denegación de servicio distribuido (DDoS), un gran número de dispositivos se utilizan para inundar el tráfico en un sitio web o servicio en línea. Estos dispositivos son en realidad computadoras comprometidas que han sido infectadas con un malware, y el atacante puede controlarlas desde una ubicación remota.

El atacante utiliza estas máquinas para enviar una gran cantidad de solicitudes a la víctima, sobrecargando sus servidores y haciéndolos incapaces de manejar todas las solicitudes entrantes. Esto puede hacer que el sitio web o servicio se vuelva inaccesible para los usuarios legítimos, y en algunos casos incluso puede hacer que los servidores se caigan completamente.

Los ataques DDoS pueden ser lanzados desde cualquier parte del mundo y son difíciles de detener debido a la gran cantidad de dispositivos utilizados y la naturaleza descentralizada del ataque. A menudo se utilizan técnicas de enmascaramiento de IP y otros métodos para ocultar la verdadera fuente del ataque.

Tipos de ataque DDoS

Existen varios tipos de ataque DDoS, algunos de los cuales incluyen:

- Ataque de inundación de tráfico: Este es el tipo de ataque DDoS más común y consiste en inundar el servidor o la red con una cantidad excesiva de tráfico. Esto se hace utilizando una red de computadoras infectadas conocida como botnet, que envía una gran cantidad de solicitudes al servidor o red objetivo.

- Ataque de amplificación: Este tipo de ataque DDoS aprovecha los protocolos de red que tienen una mayor tasa de respuesta que la tasa de solicitud. El atacante envía una solicitud a un servidor de retransmisión que responde con una cantidad mucho mayor de tráfico que la solicitud original.

- Ataque de agotamiento de recursos: Este tipo de ataque DDoS agota los recursos del servidor o la red, como la memoria, la CPU y el ancho de banda. Esto se logra enviando una gran cantidad de solicitudes complejas y costosas en términos de recursos.

- Ataque de capa de aplicación: Este tipo de ataque DDoS se dirige a una aplicación o servicio específico que se ejecuta en un servidor. El ataque se enfoca en una vulnerabilidad en el software o en la configuración de la aplicación para sobrecargarla y hacer que se bloquee o se vuelva inaccesible.

- Ataque de sesión: Este tipo de ataque DDoS busca agotar los recursos de la sesión del servidor, como las conexiones TCP/IP. Esto se hace estableciendo múltiples conexiones y luego dejándolas abiertas sin cerrarlas, lo que provoca que el servidor agote sus recursos.

Cada tipo de ataque DDoS se dirige a diferentes vulnerabilidades en la infraestructura de la red y requiere diferentes medidas para protegerse.

Ataque de inundación de red (Volumétrico)

Un ataque de inundación de red o ataque volumétrico es un tipo de ataque DDoS en el que el atacante utiliza un gran número de dispositivos comprometidos (también conocidos como botnets) para inundar el ancho de banda de la red objetivo con tráfico malicioso. El objetivo de este ataque es sobrecargar el sistema y evitar que los usuarios legítimos puedan acceder a los recursos de la red, como sitios web, servidores de correo electrónico, sistemas de comercio electrónico, etc.

Los ataques de inundación de red pueden ser realizados utilizando diferentes técnicas, como el ataque de inundación SYN, el ataque de inundación UDP, el ataque de inundación ICMP, el ataque de inundación HTTP, entre otros. Cada uno de estos ataques tiene como objetivo explotar una debilidad específica en el protocolo utilizado por el sistema objetivo para enviar un gran número de paquetes maliciosos a la red.

Los ataques de inundación de red son extremadamente efectivos debido a que pueden ser lanzados desde un gran número de dispositivos, lo que hace que sea muy difícil para los defensores de la red bloquear el tráfico malicioso. Además, estos ataques pueden ser muy difíciles de detectar debido a que el tráfico malicioso puede ser similar al tráfico legítimo.

Ataque de agotamiento de recursos (Agotamiento de la capa de aplicación)

El ataque de agotamiento de recursos, también conocido como ataque de agotamiento de la capa de aplicación, se enfoca en debilitar los recursos del sistema objetivo, en lugar de abrumarlos con tráfico de red. El objetivo de este ataque es agotar la capacidad de procesamiento del sistema y hacer que no pueda responder a las solicitudes legítimas.

Este tipo de ataque se dirige a las aplicaciones y servicios que se ejecutan en el servidor, en lugar de inundar la red con tráfico malicioso. Los atacantes envían solicitudes maliciosas a la aplicación o servicio objetivo, aprovechando vulnerabilidades en el software para agotar los recursos del sistema. Por ejemplo, pueden enviar solicitudes de autenticación maliciosas a un servidor web, lo que hace que el servidor gaste recursos intentando procesarlas. Si se envían suficientes solicitudes, se puede agotar la capacidad de procesamiento del servidor y dejarlo inutilizable.

Los ataques de agotamiento de recursos pueden ser más difíciles de detectar que los ataques volumétricos, ya que no requieren una gran cantidad de tráfico. Sin embargo, pueden ser igualmente efectivos para hacer que un servidor sea inaccesible. Los ataques de agotamiento de recursos pueden incluir el envío de solicitudes HTTP malformadas, el uso de scripts automatizados para enviar una gran cantidad de solicitudes a la vez, o la explotación de vulnerabilidades conocidas en el software del servidor.

Ataque de aplicación distribuida (Ataque de la capa de aplicación)

Un ataque de aplicación distribuida (Distributed Application Layer Attack, DALA) es un tipo de ataque DDoS que se dirige a una aplicación específica en un servidor web o en la nube. Este tipo de ataque se enfoca en la capa de aplicación del modelo OSI y utiliza múltiples sistemas comprometidos para inundar el servidor de solicitudes HTTP o HTTPS.

En un ataque de aplicación distribuida, los atacantes pueden utilizar varias técnicas para generar una gran cantidad de tráfico HTTP o HTTPS, incluyendo solicitudes GET y POST, así como peticiones de sesión de usuario, relleno de formularios y búsquedas de bases de datos. Estas solicitudes apuntan a agotar los recursos del servidor web, lo que hace que el sitio web sea inaccesible para los usuarios legítimos.

A diferencia de los ataques de inundación de red, que se centran en saturar la red de un objetivo, los ataques de la capa de aplicación se enfocan en el software y la infraestructura subyacente. Los atacantes pueden utilizar técnicas de ocultación y evasión para evitar ser detectados, lo que hace que los ataques de la capa de aplicación sean particularmente difíciles de defender.

¿Cómo detectar un ataque DDoS?

La detección de un ataque DDoS puede ser un proceso difícil ya que los atacantes intentan evitar ser detectados, sin embargo, hay algunas señales que pueden indicar que un servidor o una red están siendo atacados. Algunas formas de detectar un ataque DDoS son:

- Monitorear el tráfico de red: Es importante monitorear el tráfico de red para detectar patrones de tráfico inusual. Un aumento repentino en el tráfico, especialmente si es mayor de lo que se esperaría normalmente, podría ser una señal de un ataque DDoS.

- Monitorear los registros de servidor: Los registros del servidor pueden proporcionar información valiosa para detectar un ataque DDoS. Los registros de acceso del servidor pueden mostrar solicitudes de acceso repetitivas a páginas web específicas, lo cual podría indicar un ataque.

- Monitorear el rendimiento del servidor: Si el rendimiento del servidor se ve afectado repentinamente, como una disminución en la velocidad o capacidad de respuesta, esto podría ser una señal de que el servidor está siendo atacado.

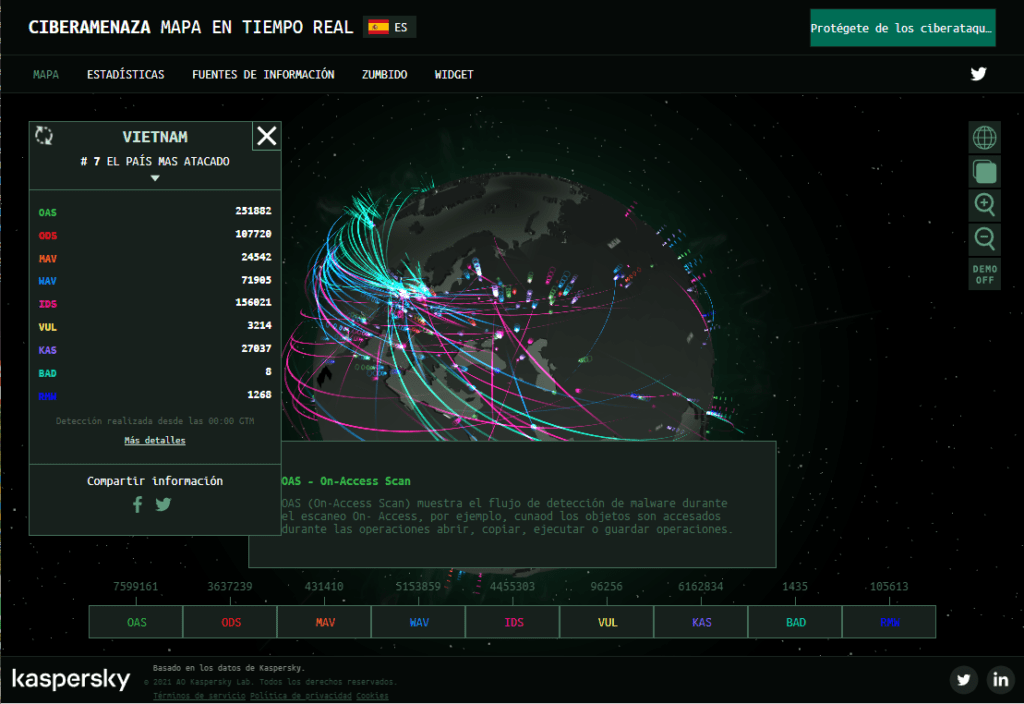

- Utilizar herramientas de monitoreo de red: Hay herramientas de monitoreo de red que pueden ayudar a detectar un ataque DDoS. Estas herramientas pueden analizar el tráfico de red en tiempo real para identificar patrones de tráfico inusual.

- Verificar con el proveedor de servicios de internet (ISP): En algunos casos, un ISP puede notificar a un usuario que está siendo atacado por un ataque DDoS. Si un ISP detecta tráfico inusual a través de la red del usuario, pueden contactar al usuario para notificarles sobre el ataque.

Es importante tener en cuenta que estas señales no siempre indican un ataque DDoS y que se necesitan herramientas y técnicas adicionales para confirmar si realmente se está produciendo un ataque DDoS.

Revisar los registros del servidor

Revisar los registros del servidor es una de las formas más comunes para detectar un ataque DDoS. Los registros del servidor contienen información sobre el tráfico que llega al servidor, incluyendo la dirección IP del remitente, el tipo de tráfico y la hora de llegada.

Para revisar los registros del servidor en un sistema Linux, puedes utilizar el siguiente comando en la línea de comandos:

tail -f /var/log/messages

Este comando muestra los mensajes en tiempo real en el archivo de registro «/var/log/messages». También puedes revisar otros archivos de registro, como «/var/log/apache2/access.log» o «/var/log/nginx/access.log» si utilizas Apache o Nginx como servidor web.

Una vez que hayas revisado los registros, busca patrones de tráfico sospechosos, como un alto volumen de tráfico proveniente de una sola dirección IP o patrones de tráfico que parezcan anormales o inconsistentes con el tráfico normal de tu sitio web.

Ten en cuenta que revisar los registros del servidor puede ser una tarea desafiante, especialmente durante un ataque DDoS masivo, ya que el volumen de tráfico puede ser muy alto. En algunos casos, puede ser necesario utilizar herramientas de análisis de registros o soluciones de detección de DDoS para ayudar a identificar patrones de tráfico maliciosos.

Supervisar el tráfico de red

Para supervisar el tráfico de red, se pueden utilizar herramientas como tcpdump o Wireshark. Estas herramientas permiten capturar y analizar el tráfico de red en tiempo real, lo que puede ser útil para identificar patrones de tráfico sospechosos.

Tcpdump es una herramienta de línea de comandos que se ejecuta en la terminal. Se utiliza para capturar el tráfico de red y guardar los paquetes capturados en un archivo de registro para su posterior análisis. Algunos ejemplos de uso de tcpdump son:

sudo tcpdump -i eth0

Este comando captura el tráfico de la interfaz de red eth0.

sudo tcpdump -i eth0 -n -v -s0 -w captura.pcap

Este comando captura el tráfico de la interfaz de red eth0 y lo guarda en un archivo llamado captura.pcap. Los parámetros -n, -v y -s0 se utilizan para mostrar la dirección IP en lugar de su nombre de dominio, aumentar la verbosidad y especificar que se capturen todos los bytes de cada paquete, respectivamente.

Wireshark es una herramienta gráfica que proporciona una interfaz de usuario para analizar el tráfico de red. Permite ver el tráfico de red en tiempo real y analizar el tráfico capturado en archivos de registro. Algunos ejemplos de uso de Wireshark son:

- Iniciar una captura de tráfico: Para iniciar una captura de tráfico, seleccione la interfaz de red que desea capturar y haga clic en el botón de inicio de captura. Los paquetes capturados se mostrarán en tiempo real en la pantalla.

- Filtrar el tráfico: Puede utilizar filtros para limitar el tráfico que se muestra en la pantalla. Por ejemplo, puede filtrar por dirección IP o por tipo de protocolo.

- Analizar los paquetes: Wireshark proporciona una gran cantidad de información sobre cada paquete capturado, incluyendo la dirección IP de origen y destino, el protocolo utilizado y los datos transmitidos.

Es importante destacar que las herramientas mencionadas no pueden prevenir un ataque DDoS, pero pueden ayudar a detectarlo. Si se sospecha de un ataque DDoS, es importante informar al proveedor de servicios de internet o al equipo de seguridad de la red para que puedan tomar medidas para mitigar el ataque.

Monitorear el rendimiento del servidor

Monitorear el rendimiento del servidor es una práctica importante para detectar cualquier actividad sospechosa o anomalía en el tráfico de red. Algunas herramientas de monitoreo de rendimiento del servidor incluyen:

- Munin: Como se mencionó anteriormente, Munin es una herramienta de monitoreo de rendimiento del servidor que puede proporcionar una visión general de la actividad del servidor en tiempo real.

- Nagios: Nagios es una herramienta de monitoreo de redes que puede ser configurada para monitorear el rendimiento del servidor y alertar a los administradores en caso de cualquier problema.

- Zabbix: Zabbix es una solución de monitoreo de redes de código abierto que puede ser utilizada para monitorear el rendimiento del servidor y enviar alertas en caso de que se detecten problemas.

- Prometheus: Prometheus es una herramienta de monitoreo de código abierto que puede ser utilizada para monitorear el rendimiento del servidor y enviar alertas en caso de que se detecten problemas.

Estas herramientas pueden proporcionar una visión general del rendimiento del servidor y alertar a los administradores en caso de cualquier actividad sospechosa o anomalía. Además, también pueden ayudar a identificar cuellos de botella y mejorar la capacidad de respuesta del servidor.

Cómo mitigar un ataque DDoS

Hay varios métodos para mitigar un ataque DDoS, que van desde medidas preventivas hasta soluciones reactivas en tiempo real. Algunas de las principales estrategias son:

- Configuración de firewalls y balanceadores de carga: Estas herramientas pueden filtrar y bloquear el tráfico malicioso antes de que alcance el servidor, limitando así la cantidad de solicitudes que llegan al servidor.

- Actualización de software y hardware: Asegurarse de que el software y hardware se encuentren actualizados puede ayudar a proteger el servidor contra vulnerabilidades conocidas que los atacantes podrían aprovechar.

- Limitación del ancho de banda: Si el servidor tiene una cantidad limitada de ancho de banda, se puede utilizar una herramienta de limitación de ancho de banda para reducir la cantidad de tráfico malicioso que llega al servidor.

- Servicios de protección DDoS: Existen servicios especializados que brindan protección contra ataques DDoS, utilizando técnicas avanzadas de mitigación.

- Configuración de scripts de firewall: Estos scripts pueden detectar patrones de tráfico malicioso y bloquear las solicitudes que se ajusten a esos patrones.

- Escalamiento horizontal: Si el servidor está recibiendo demasiadas solicitudes, puede ser útil escalar horizontalmente, es decir, agregar más servidores al sistema para que compartan la carga.

- Reducción del tiempo de inactividad: Si un servidor está inactivo durante un ataque DDoS, esto puede ser percibido como una victoria por parte del atacante. Por lo tanto, es importante asegurarse de que el servidor siempre esté activo, incluso si está experimentando un ataque.

Paso 1: Notificar a su proveedor de servicios de internet (ISP)

El primer paso para mitigar un ataque DDoS es notificar a su proveedor de servicios de internet (ISP). El ISP puede proporcionar ayuda en la mitigación del ataque a nivel de red y también puede ayudar a identificar el origen del ataque.

Es importante tener los contactos de su proveedor de servicios de internet a la mano en caso de que necesite ponerse en contacto con ellos en caso de un ataque DDoS. Además, asegúrese de conocer las políticas de mitigación de DDoS de su ISP y cómo puede solicitar su ayuda.

Paso 2: Configurar reglas de firewall

El segundo paso para mitigar un ataque DDoS es configurar reglas de firewall en su servidor. Esto puede ayudar a bloquear tráfico no deseado y reducir la carga en su servidor. Algunas técnicas de firewall que pueden ser útiles incluyen:

- Bloquear el tráfico entrante en el puerto afectado: Si se trata de un ataque DDoS en un puerto específico, puede bloquear el tráfico entrante en ese puerto para evitar que el ataque llegue a su servidor.

- Configurar reglas de tráfico entrante para permitir solo tráfico legítimo: Configure su firewall para permitir solo tráfico legítimo, como solicitudes HTTP, FTP y SSH.

- Bloquear tráfico de direcciones IP específicas: Si puede identificar la dirección IP que está llevando a cabo el ataque, puede bloquear el tráfico entrante de esa dirección IP.

- Configurar un límite de velocidad: Puede configurar un límite de velocidad en su firewall para limitar la cantidad de tráfico que llega a su servidor.

Es importante tener en cuenta que estas técnicas pueden no ser efectivas para detener un ataque DDoS masivo. En ese caso, es posible que deba considerar utilizar servicios de mitigación de DDoS proporcionados por su ISP o por proveedores de servicios especializados en la mitigación de ataques DDoS.

Paso 3: Utilizar una red de distribución de contenido (CDN)

Utilizar una red de distribución de contenido (CDN) puede ayudar a mitigar los ataques DDoS, ya que los servidores de la CDN pueden absorber una gran cantidad de tráfico y distribuirlo en diferentes ubicaciones geográficas. Esto ayuda a reducir la carga en su servidor y a minimizar los efectos del ataque. Además, algunas soluciones de CDN también ofrecen servicios de protección DDoS avanzados que pueden ayudar a detectar y mitigar los ataques antes de que lleguen a su servidor.

Para utilizar una CDN, puede contratar los servicios de una empresa que se especialice en este tipo de soluciones. Algunas de las soluciones de CDN más populares incluyen Cloudflare, Akamai, AWS CloudFront y Fastly, entre otras. Estas empresas pueden ayudarlo a configurar la CDN y a proteger su sitio web de los ataques DDoS.

Paso 4: Utilizar un servicio de protección DDoS

El Paso 4 para mitigar un ataque DDoS es utilizar un servicio de protección DDoS.

Un servicio de protección DDoS es una solución de seguridad que monitorea el tráfico de red y filtra cualquier tráfico malicioso que intente atacar el servidor. Estos servicios utilizan una variedad de técnicas para identificar y mitigar los ataques DDoS, como la identificación y bloqueo de direcciones IP maliciosas, la identificación de patrones de tráfico maliciosos y la distribución del tráfico a través de múltiples servidores.

Al elegir un servicio de protección DDoS, es importante seleccionar uno que sea compatible con la infraestructura de su servidor y que pueda manejar el volumen de tráfico que espera recibir. También es importante considerar la reputación y la calidad del servicio que se está considerando.

Es importante tener en cuenta que un servicio de protección DDoS no es una solución infalible y puede haber costos asociados con su implementación. También es importante asegurarse de tener un plan de contingencia en caso de que ocurra un ataque DDoS, ya que incluso con la mitigación, un ataque puede causar interrupciones en el servicio.

Paso 5: Escalar la capacidad del servidor

El paso 5 para mitigar un ataque DDoS es escalar la capacidad del servidor. Si se sospecha que un ataque DDoS está dirigido a un servidor en particular, una opción es escalar la capacidad del servidor para hacer frente a la cantidad de tráfico que se está recibiendo.

Para escalar la capacidad del servidor, se pueden realizar varias acciones, entre ellas:

- Agregar más ancho de banda: si el ancho de banda existente no es suficiente para hacer frente al tráfico entrante, se puede agregar más ancho de banda a la red.

- Agregar más recursos de hardware: si la carga en el servidor es demasiado alta, se puede agregar más recursos de hardware, como CPU, RAM, disco duro, etc., para aumentar la capacidad de procesamiento del servidor.

- Usar un balanceador de carga: un balanceador de carga puede distribuir la carga del tráfico entrante en varios servidores, lo que ayuda a reducir la carga en un servidor específico.

Es importante tener en cuenta que escalar la capacidad del servidor es una solución a corto plazo. Si el ataque DDoS continúa, se deben tomar medidas adicionales para mitigarlo.

Cómo prevenir futuros ataques DDoS

Prevenir futuros ataques DDoS es crucial para mantener la seguridad de su sitio web o servicio en línea. Aquí hay algunas medidas que puede tomar para reducir el riesgo de futuros ataques DDoS:

- Actualizar y parchear regularmente su sistema: mantener su sistema actualizado y seguro es fundamental para prevenir ataques. Esto incluye parches de seguridad, actualizaciones de software y parches de firmware.

- Utilizar un firewall de aplicaciones web: configurar un firewall de aplicaciones web puede ayudar a detectar y prevenir ataques DDoS.

- Limitar las conexiones entrantes: configurar reglas de firewall que limiten el número de conexiones entrantes puede ayudar a prevenir ataques DDoS.

- Configurar limitaciones de ancho de banda: configurar limitaciones de ancho de banda puede ayudar a prevenir que un ataque DDoS abrume su sistema.

- Utilizar servicios de protección DDoS: los servicios de protección DDoS, como Cloudflare o Akamai, pueden ayudar a prevenir ataques DDoS mediante la mitigación de tráfico malicioso.

- Realizar pruebas de penetración: las pruebas de penetración regulares pueden ayudar a identificar y mitigar vulnerabilidades en su sistema antes de que sean explotadas por los atacantes.

- Implementar soluciones de caché: implementar soluciones de caché puede ayudar a reducir la carga del servidor y minimizar la posibilidad de un ataque DDoS.

Establecer un plan de contingencia

Establecer un plan de contingencia puede ayudar a prepararse y protegerse contra futuros ataques DDoS. Aquí hay algunos pasos que puedes tomar para desarrollar un plan de contingencia:

- Identificar los activos críticos: Identifica los sistemas y servicios críticos para el negocio y clasifícalos según su nivel de importancia.

- Realizar pruebas de resistencia: Realiza pruebas de resistencia para identificar y medir el nivel de resistencia de los sistemas y servicios críticos.

- Configurar respaldo y restauración de datos: Configura la copia de seguridad y la restauración de datos para garantizar que los sistemas y servicios críticos puedan volver a funcionar después de un ataque.

- Configurar sistemas de monitoreo: Configura sistemas de monitoreo para detectar y analizar anomalías y ataques.

- Configurar un equipo de respuesta a incidentes: Establece un equipo de respuesta a incidentes para coordinar y ejecutar un plan de contingencia en caso de un ataque.

- Entrenamiento y capacitación: Capacita y entrena a los miembros del equipo en la detección, prevención y respuesta a los ataques DDoS.

- Actualización regular de software y sistemas: Mantén actualizados los sistemas y el software para evitar vulnerabilidades que puedan ser explotadas por los atacantes.

- Comunicación efectiva: Comunica el plan de contingencia a todo el personal y asegúrate de que todos estén familiarizados con los procedimientos de respuesta en caso de un ataque.

Monitorear el tráfico de red regularmente

Monitorear el tráfico de red regularmente es una de las formas más efectivas de prevenir futuros ataques DDoS. Al monitorear regularmente el tráfico de red, se puede detectar cualquier patrón de tráfico inusual o tráfico entrante no deseado. A continuación se presentan algunas herramientas útiles para monitorear el tráfico de red:

- Tcpdump: es una herramienta de línea de comandos que captura y muestra el tráfico de red. Tcpdump es una herramienta poderosa que puede capturar y analizar el tráfico de red en tiempo real.

- Wireshark: es una herramienta de análisis de protocolos de red que permite capturar y analizar el tráfico de red. Wireshark tiene una interfaz gráfica de usuario fácil de usar y puede analizar una amplia variedad de protocolos de red.

- Ntop: es una herramienta de monitoreo de red que proporciona una vista en tiempo real del tráfico de red. Ntop es una herramienta fácil de usar y ofrece información detallada sobre el tráfico de red, incluyendo el tipo de tráfico, el ancho de banda utilizado y el número de paquetes enviados y recibidos.

Es importante monitorear el tráfico de red regularmente para detectar cualquier patrón de tráfico inusual o tráfico entrante no deseado. Al hacerlo, se pueden tomar medidas preventivas para evitar futuros ataques DDoS.

Mantener todos los sistemas y software actualizados

Mantener actualizados todos los sistemas y software es una buena práctica para prevenir futuros ataques DDoS y cualquier otra vulnerabilidad que pueda afectar la seguridad del servidor. Las actualizaciones suelen incluir correcciones de seguridad para vulnerabilidades conocidas y mejorar la funcionalidad de los sistemas.

Para mantener actualizados los sistemas y software, se pueden seguir estos pasos:

- Configurar actualizaciones automáticas: la mayoría de los sistemas operativos y software ofrecen la opción de actualizar automáticamente cuando se lanzan nuevas versiones.

- Verificar las actualizaciones manualmente: se puede verificar manualmente la existencia de nuevas actualizaciones y parches de seguridad. Para ello, se pueden consultar las páginas de actualizaciones de los fabricantes o utilizar herramientas de terceros.

- Implementar políticas de actualización: se pueden establecer políticas de actualización para garantizar que todas las actualizaciones críticas se instalen de inmediato y que las actualizaciones no críticas se instalen en un momento más conveniente.

- Realizar actualizaciones de forma segura: es importante que las actualizaciones se realicen de forma segura para evitar interrupciones en el servicio. Esto puede incluir hacer una copia de seguridad de los datos antes de aplicar las actualizaciones, probar las actualizaciones en un entorno de prueba antes de implementarlas en producción y realizar actualizaciones durante horas de baja actividad.

Conclusión

En conclusión, un ataque DDoS es una amenaza cada vez más común para sitios web y servidores en línea, y puede tener consecuencias devastadoras en términos de tiempo de inactividad, pérdida de datos y daños a la reputación. Los administradores de sistemas deben estar preparados para detectar y mitigar los ataques DDoS mediante la implementación de medidas de seguridad como reglas de firewall, redes de distribución de contenido (CDN) y servicios de protección DDoS. Además, es importante mantener los sistemas y software actualizados, supervisar regularmente el tráfico de red y tener un plan de contingencia en caso de un ataque DDoS exitoso. Al tomar estas precauciones, los administradores pueden ayudar a proteger sus sistemas y mantener la disponibilidad de sus servicios para sus usuarios.

Los ataques DDoS son una amenaza real para las empresas

Sí, los ataques DDoS son una amenaza real y frecuente para las empresas y organizaciones de todo tipo y tamaño. Estos ataques pueden causar interrupciones significativas en los servicios en línea, lo que puede resultar en la pérdida de ingresos, la pérdida de la reputación de la marca y, en algunos casos, la pérdida de datos sensibles o confidenciales.

Es importante que las empresas tomen medidas para protegerse contra los ataques DDoS, incluyendo la implementación de medidas de mitigación y la adopción de prácticas de prevención proactivas. Además, es importante que las empresas tengan un plan de contingencia en su lugar en caso de que se produzca un ataque, y que regularmente revisen y actualicen su infraestructura y sistemas para mantenerlos seguros y protegidos contra nuevas amenazas.

La prevención y mitigación de un ataque DDoS es posible con la planificación y la acción adecuadas

Si bien los ataques DDoS pueden ser una amenaza real para las empresas y organizaciones, existen varias medidas que se pueden tomar para prevenirlos y mitigarlos. Estas medidas incluyen notificar a su ISP, configurar reglas de firewall, utilizar una red de distribución de contenido (CDN), utilizar un servicio de protección DDoS, escalar la capacidad del servidor, establecer un plan de contingencia y monitorear el tráfico de red regularmente. Al tomar estas medidas, puede reducir la probabilidad de un ataque DDoS exitoso y minimizar cualquier daño que pueda ocurrir en caso de que un ataque tenga lugar.