Fail2Ban es una herramienta esencial para reforzar la seguridad de un servidor Linux, ya que ayuda a protegerlo contra ataques de fuerza bruta y otras amenazas. Esta herramienta detecta intentos fallidos de inicio de sesión y bloquea las direcciones IP que generan dichos intentos en un período determinado, ayudando así a mitigar riesgos y mejorar la protección del servidor. En esta guía, aprenderás cómo configurar y usar Fail2Ban para asegurar tu servidor Linux de manera efectiva.

¿Qué es Fail2Ban y por Qué Es Importante?

Fail2Ban es un software de prevención de intrusiones diseñado específicamente para sistemas Unix y Linux. Su función principal es monitorear archivos de registro (logs) en busca de patrones de fallos de inicio de sesión, y cuando detecta un número específico de intentos fallidos, bloquea automáticamente la IP ofensiva durante un período determinado.

Fail2Ban es especialmente útil en:

- Servidores SSH: Protege contra intentos de fuerza bruta para obtener acceso.

- Servidores web: Previene ataques que intentan aprovechar vulnerabilidades en aplicaciones web.

- Sistemas con servicios críticos: Ayuda a limitar el acceso y evitar compromisos.

Instalación de Fail2Ban en Servidores Linux

Para instalar Fail2Ban en Linux, sigue estos pasos básicos según la distribución que estés utilizando:

Instalación en Ubuntu/Debian

- Actualiza los paquetes existentes:

sudo apt update - Instala Fail2Ban:

sudo apt install fail2ban -y

Instalación en CentOS/RHEL

- Habilita el repositorio EPEL:

sudo yum install epel-release -y - Instala Fail2Ban:

sudo yum install fail2ban -y

Consejo: Después de la instalación, asegúrate de habilitar y arrancar el servicio de Fail2Ban en el sistema.

Configuración Básica de Fail2Ban para Proteger tu Servidor Linux

Una vez instalado Fail2Ban, es importante configurarlo adecuadamente. Fail2Ban utiliza archivos de configuración llamados «jails», que determinan qué servicios proteger y cómo responder a los intentos fallidos de inicio de sesión.

Paso 1: Crear un Archivo de Configuración Local

Para evitar sobrescribir la configuración por defecto, primero crea un archivo local en /etc/fail2ban/:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

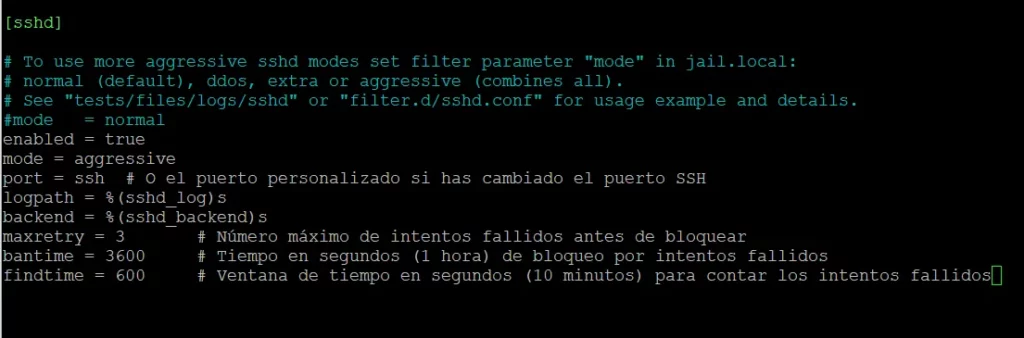

Paso 2: Configurar Jail para SSH

Edita el archivo de configuración local (/etc/fail2ban/jail.local) y habilita la protección SSH:

[sshd]

enabled = true

port = ssh

logpath = /var/log/auth.log

maxretry = 5

bantime = 600

- enabled: Activa la protección para el servicio SSH.

- maxretry: Define el número máximo de intentos fallidos antes de bloquear una IP.

- bantime: Tiempo (en segundos) que la IP permanecerá bloqueada (600 segundos = 10 minutos).

Nota: El archivo

jail.locales específico para cada servidor. Asegúrate de ajustar el valor delogpathsegún el sistema.

Configuración Avanzada de Fail2Ban para una Seguridad Óptima

Además de la configuración básica, Fail2Ban permite personalizar las reglas para incrementar la protección en distintos servicios:

Configuración de Fail2Ban para Servidor Web

Para proteger un servidor web como Apache o Nginx, añade las siguientes reglas en jail.local:

[apache-auth]

enabled = true

port = http,https

logpath = /var/log/apache2/error.log

maxretry = 3

bantime = 900

Esta configuración protege el servidor Apache contra intentos de inicio de sesión fallidos, limitando el número de accesos fallidos a tres antes de aplicar un bloqueo temporal.

Personalización de bantime y findtime

- bantime: Define la duración del bloqueo. Puedes establecer valores permanentes (

-1) para bloquear IPs indefinidamente. - findtime: Periodo en el que los intentos fallidos son contabilizados.

Por ejemplo, una configuración más restrictiva sería:

bantime = 3600

findtime = 600

maxretry = 3

Con estos valores, si una IP falla tres intentos en 10 minutos, será bloqueada por una hora.

Habilitar Notificaciones de Fail2Ban para Seguimiento de Incidentes

Para recibir notificaciones cuando se bloquee una IP, configura Fail2Ban para enviar correos electrónicos. En jail.local, añade:

destemail = tu_correo@ejemplo.com

sender = fail2ban@tu-dominio.com

action = %(action_mwl)s

- destemail: Define el correo electrónico al que se enviarán las notificaciones.

- action:

%(action_mwl)sincluye el correo electrónico con el registro y la IP bloqueada.

Consejo: Utiliza servicios de correo seguro para evitar que las notificaciones se marquen como spam.

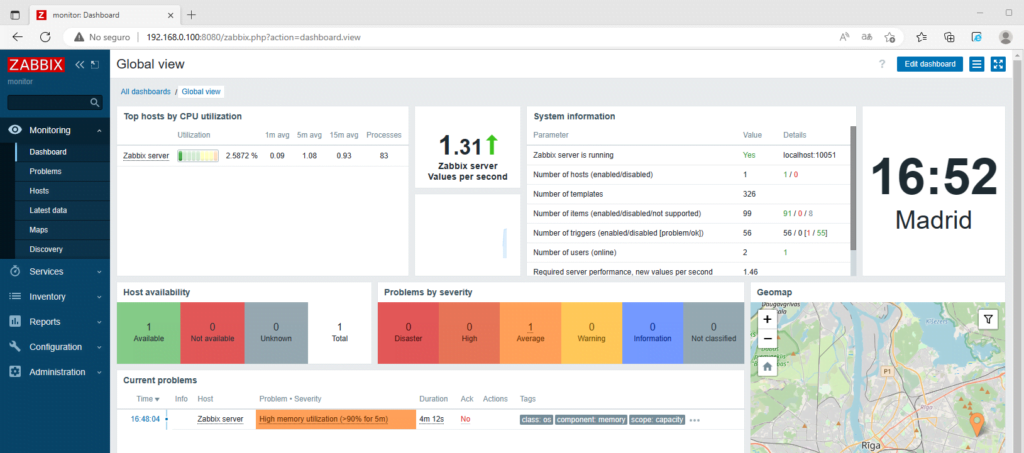

Monitoreo y Gestión de Bloqueos en Fail2Ban

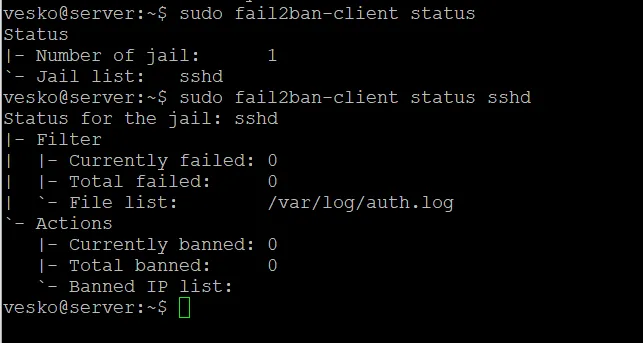

Puedes gestionar Fail2Ban desde la línea de comandos para monitorear y liberar IPs bloqueadas.

- Listar jails activos:

sudo fail2ban-client status - Ver IPs bloqueadas en SSH:

sudo fail2ban-client status sshd - Desbloquear una IP específica:

sudo fail2ban-client set sshd unbanip IP_DIRECCION

Seguridad Adicional: Mejores Prácticas con Fail2Ban en Linux

Para maximizar la eficacia de Fail2Ban en la protección de tu servidor Linux, aquí algunas recomendaciones adicionales:

- Utilizar Fail2Ban junto a un firewall: Combina Fail2Ban con iptables o firewalld para una protección más robusta.

- Revisar regularmente los archivos de log: Los logs pueden revelar patrones de ataques que te permitirán ajustar la configuración de Fail2Ban.

- Actualizar Fail2Ban y el sistema operativo: Mantener Fail2Ban actualizado asegura que siempre cuentes con las últimas funcionalidades de seguridad.

- Ajustar el umbral de

maxretry: Reduce el número de intentos permitidos si notas intentos recurrentes.

Conclusión: Fail2Ban como Herramienta Clave para Asegurar tu Servidor Linux

Fail2Ban es una herramienta poderosa y flexible que ayuda a proteger servidores Linux contra accesos no autorizados y ataques de fuerza bruta. Con una configuración adecuada, Fail2Ban se convierte en una línea de defensa eficaz, bloqueando IPs sospechosas y mejorando la seguridad general del sistema. Siguiendo esta guía y aplicando las prácticas recomendadas, podrás configurar Fail2Ban para proteger tu servidor Linux y mitigar riesgos de seguridad.

Mantener un enfoque proactivo y constante en la revisión de logs y ajustes de configuración es clave para aprovechar todo el potencial de Fail2Ban en la protección de servidores.