La matriz MITRE ATT&CK es uno de los frameworks más completos y ampliamente usados en el mundo de la ciberseguridad para el estudio y análisis de técnicas y tácticas de ciberataques. Ofrece una base estructurada de conocimientos para identificar y responder a las amenazas, facilitando la tarea de los profesionales en seguridad para anticipar, detectar y mitigar los ataques. En esta guía, exploraremos qué es MITRE ATT&CK, cómo funciona y las maneras en que puedes aplicarlo para fortalecer las defensas de una organización.

1. ¿Qué es MITRE ATT&CK?

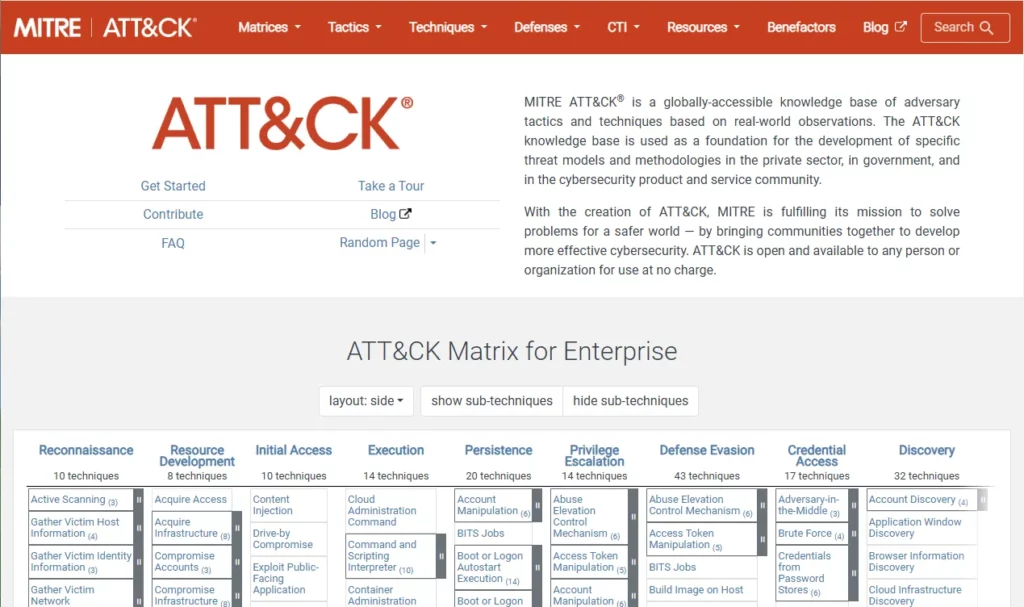

MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) es un framework desarrollado por el MITRE Corporation que proporciona un modelo exhaustivo de técnicas y tácticas utilizadas por actores maliciosos en el ciclo de vida de un ataque. Su propósito es ayudar a las organizaciones a entender y detectar los patrones de comportamiento de los atacantes. La matriz MITRE ATT&CK clasifica estos comportamientos en múltiples fases de un ataque, desde la reconocimiento hasta el impacto final.

2. ¿Cómo Funciona la Matriz MITRE ATT&CK?

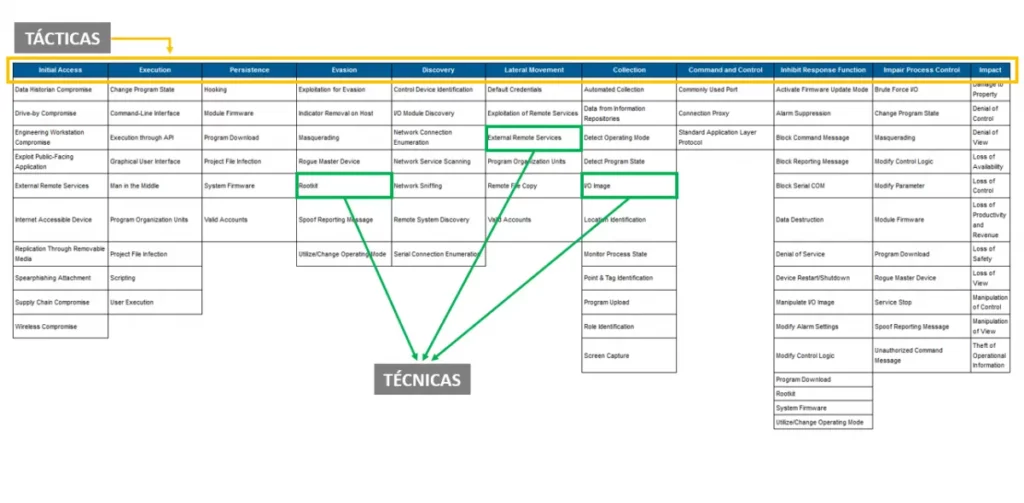

La matriz se organiza en tácticas, técnicas y sub-técnicas:

- Tácticas: Representan los objetivos generales de un atacante, como la elevación de privilegios, ejecución, persistencia, entre otros.

- Técnicas: Métodos específicos utilizados para lograr cada táctica. Por ejemplo, en la táctica de “ejecución”, una técnica puede ser la ejecución de comandos en el sistema.

- Sub-técnicas: Variantes específicas dentro de una técnica, que ofrecen un nivel de detalle adicional sobre cómo un atacante podría realizar cada paso del ataque.

Cada técnica en la matriz tiene un identificador único, descripciones detalladas, ejemplos de ataques reales y métodos de mitigación. Esto permite a los equipos de seguridad mapear comportamientos observados durante una investigación y comparar con los patrones conocidos en MITRE ATT&CK.

3. Principales Tácticas en la Matriz MITRE ATT&CK

MITRE ATT&CK divide el ciclo de ataque en varias tácticas clave, cada una representando un objetivo específico del atacante. Algunas de las tácticas más importantes incluyen:

- Reconocimiento: Identificación de sistemas y servicios vulnerables mediante exploración y técnicas de recolección de información.

- Ejecución: Realización de código malicioso en el sistema objetivo.

- Persistencia: Acciones que permiten al atacante mantener el acceso a la red comprometida.

- Elevación de Privilegios: Técnicas utilizadas para obtener permisos más altos y acceder a recursos protegidos.

- Movimiento Lateral: Estrategias para trasladarse a través de la red con el fin de encontrar objetivos específicos o ampliar el acceso.

- Exfiltración: Extracción de datos sensibles fuera de la red de la organización.

- Impacto: Alteraciones o destrucción de datos y sistemas para dañar o interrumpir las operaciones.

4. Aplicación de MITRE ATT&CK en la Ciberseguridad

MITRE ATT&CK puede integrarse en múltiples aspectos de la estrategia de ciberseguridad de una organización, mejorando tanto la detección de amenazas como las capacidades de respuesta. Veamos cómo se puede aplicar en diferentes áreas:

4.1. Evaluación de Riesgos y Vulnerabilidades

ATT&CK permite evaluar el nivel de preparación de una organización frente a técnicas específicas utilizadas por atacantes. Identificar las tácticas y técnicas a las que una red podría estar expuesta ayuda a los equipos de seguridad a tomar decisiones informadas sobre controles y mejoras en seguridad.

4.2. Desarrollo de Detección y Alertas

La matriz ATT&CK ayuda a desarrollar reglas de detección específicas que permitan identificar técnicas de ataque en tiempo real. Las organizaciones pueden configurar sus sistemas de seguridad para detectar patrones de comportamiento conocidos en la matriz, activando alertas cuando se observan ciertas técnicas, por ejemplo, el acceso no autorizado o la ejecución de comandos sospechosos.

4.3. Caza de Amenazas (Threat Hunting)

La caza de amenazas implica buscar proactivamente comportamientos anómalos o amenazas ocultas en el sistema. Utilizando la matriz MITRE ATT&CK, los cazadores de amenazas pueden comparar actividades observadas con técnicas conocidas, buscando patrones o métodos comunes en ataques.

4.4. Respuesta ante Incidentes

Cuando se produce un ataque, los equipos de respuesta a incidentes pueden mapear las tácticas y técnicas utilizadas por los atacantes en la matriz ATT&CK, obteniendo así un marco de referencia para la investigación y recuperación. Con esta información, pueden reconstruir el ataque, identificar las fases comprometidas y tomar medidas específicas para mitigar cada técnica.

4.5. Pruebas de Seguridad (Pentesting)

Los pentesters pueden utilizar la matriz para estructurar sus pruebas, imitando las tácticas y técnicas documentadas en MITRE ATT&CK. Esto les permite realizar evaluaciones de seguridad que simulan ataques reales y ayudan a las organizaciones a identificar vulnerabilidades y mejorar sus defensas.

4.6. Formación de Equipos de Seguridad

MITRE ATT&CK es un recurso educativo muy valioso. Los equipos de seguridad pueden estudiar la matriz para entender cómo operan los atacantes, y las organizaciones pueden realizar simulacros de ataques basados en tácticas y técnicas de la matriz, fortaleciendo así las habilidades de los profesionales de seguridad.

5. Herramientas Basadas en MITRE ATT&CK

Existen varias herramientas que facilitan la aplicación de MITRE ATT&CK en las organizaciones:

- ATT&CK Navigator: Herramienta gratuita que permite a los usuarios visualizar y personalizar la matriz ATT&CK, facilitando el mapeo de técnicas y la evaluación de la seguridad.

- CALDERA: Plataforma de simulación de ataques que permite automatizar pruebas basadas en la matriz MITRE ATT&CK para identificar brechas en la defensa.

- Atomic Red Team: Conjunto de pruebas de simulación de ataque que utiliza técnicas de ATT&CK para evaluar la efectividad de los sistemas de detección de una organización.

- Red Canary’s Threat Detection Report: Informe que muestra las técnicas ATT&CK más utilizadas, ayudando a las organizaciones a entender las tendencias actuales en ciberataques.

6. Desafíos y Consideraciones al Usar MITRE ATT&CK

- Complejidad y Amplitud: Dado que la matriz cubre muchas técnicas, las organizaciones pueden sentirse abrumadas al intentar implementar todo el framework. La clave es priorizar según las necesidades y riesgos específicos.

- Adaptación Continua: Los atacantes desarrollan constantemente nuevas técnicas, por lo que es necesario mantenerse actualizado con las actualizaciones de la matriz.

- Integración con Herramientas Existentes: Alinear ATT&CK con las herramientas de seguridad ya implementadas (SIEM, EDR, etc.) puede ser un reto, pero es necesario para lograr una detección y respuesta efectiva.

Conclusión

MITRE ATT&CK es un recurso poderoso y versátil para la ciberseguridad. Proporciona un lenguaje común y una base de conocimientos sobre tácticas y técnicas de ataque, lo que permite a las organizaciones mejorar tanto sus defensas como su capacidad para detectar y responder a amenazas. Aplicar MITRE ATT&CK en una organización no solo ayuda a identificar brechas en la seguridad, sino que también fortalece la capacidad para adaptarse y resistir ante las amenazas cambiantes del entorno digital. Con un enfoque basado en esta matriz, las organizaciones pueden construir una estrategia de seguridad proactiva, informada y eficaz.