Cuckoo Sandbox es una plataforma de análisis de malware de código abierto diseñada para ejecutar y estudiar archivos sospechosos en un entorno aislado (sandbox), permitiendo analizar su comportamiento y detectar amenazas sin comprometer la seguridad de la red. Su flexibilidad y potencia la convierten en una herramienta ideal para analistas de malware y equipos de ciberseguridad. A continuación, se detalla el proceso paso a paso para instalar, configurar y utilizar Cuckoo Sandbox para el análisis de malware.

1. ¿Qué es Cuckoo Sandbox?

Cuckoo Sandbox es una herramienta que permite ejecutar archivos de manera segura en un entorno virtual para observar su comportamiento. Se utiliza ampliamente para analizar archivos maliciosos y es compatible con diferentes tipos de archivos, como ejecutables de Windows, documentos de Office, archivos PDF, URLs, scripts y archivos comprimidos.

Su funcionamiento se basa en la creación de un entorno virtual donde se ejecuta el malware, observando la actividad del archivo y registrando todo el comportamiento anómalo o sospechoso, como la modificación de archivos del sistema, el tráfico de red, o la instalación de servicios adicionales.

2. Instalación de Cuckoo Sandbox

El primer paso es instalar Cuckoo Sandbox en un sistema compatible. Generalmente, Cuckoo se instala en sistemas basados en Linux, como Ubuntu o Debian.

Preparación del entorno:

Antes de instalar Cuckoo, asegúrate de actualizar el sistema y de tener instaladas las dependencias necesarias. Puedes actualizar el sistema y luego instalar Python, Git, y otras dependencias con los siguientes comandos:

sudo apt update && sudo apt upgrade -y

sudo apt install python3 python3-pip git -yClonar el repositorio de Cuckoo:

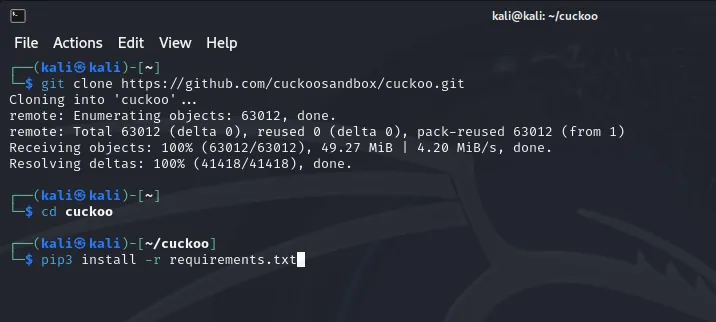

Descarga la última versión de Cuckoo desde GitHub:

git clone https://github.com/cuckoosandbox/cuckoo.git

cd cuckooInstalación de dependencias de Python:

Instala los requisitos de Python necesarios:

pip3 install -r requirements.txtConfiguración de la máquina virtual:

Cuckoo necesita una máquina virtual para analizar el malware de forma segura. Puedes utilizar VirtualBox o KVM para crear una máquina virtual con un sistema operativo huésped (generalmente, Windows) donde se ejecutará el malware. Configura esta máquina sin conexión a internet para evitar que el malware se propague accidentalmente.

3. Configuración Básica de Cuckoo

Una vez que Cuckoo y las dependencias están instalados, es importante configurar el sistema para el análisis.

- Configuración de la red: Configura la red de la máquina virtual para que funcione en modo de red interna con Cuckoo. Esto permite el monitoreo de tráfico sin riesgo de propagación.

- Configurar Cuckoo: Modifica los archivos de configuración ubicados en

cuckoo/conf/. Algunos parámetros importantes incluyen:- cuckoo.conf: Configuración general de Cuckoo, donde se define el modo de operación y los análisis.

- vm.conf: Configuración de la máquina virtual que se utilizará para los análisis. Aquí se especifica el nombre de la máquina virtual, su sistema operativo y otros parámetros.

- processing.conf y reporting.conf: Configuración para el procesamiento de los análisis y los informes generados.

- Instalación de herramientas adicionales: Puedes instalar herramientas como Volatility para el análisis de memoria o YARA para la detección basada en reglas, lo cual mejora la profundidad del análisis.

4. Ejecución de un Análisis de Malware

Con Cuckoo configurado y la máquina virtual lista, ahora puedes comenzar a analizar malware.

Iniciar Cuckoo:

Lanza el servicio de Cuckoo desde la terminal:

./cuckoo.pySubir un archivo para análisis:

Puedes enviar un archivo malicioso para analizar usando la línea de comandos o la interfaz web de Cuckoo (si la tienes habilitada).

Para enviar un archivo desde la línea de comandos:

./cuckoo submit /path/to/malicious_file.exe

Para la interfaz web, abre el navegador y dirígete a http://127.0.0.1:8000, donde puedes cargar el archivo directamente desde la interfaz.

Monitoreo del análisis: Mientras el archivo se ejecuta en la máquina virtual, Cuckoo monitoriza todas las actividades, incluyendo llamadas al sistema, cambios en el sistema de archivos, actividades de red, e interacciones con el sistema operativo. Dependiendo del tamaño y complejidad del malware, el análisis puede tardar entre varios minutos y horas.

5. Interpretación de los Resultados

Una vez finalizado el análisis, Cuckoo genera un informe detallado en formato JSON, HTML o PDF. Estos son algunos de los datos que proporciona:

- Actividad de red: Muestra conexiones salientes, direcciones IP contactadas, y solicitudes de DNS.

- Actividad de sistema: Enumera cambios en el sistema de archivos, claves de registro modificadas, y otros indicadores de compromiso (IoCs).

- Procesos y llamadas al sistema: Lista los procesos creados, módulos cargados, y llamadas al sistema realizadas por el malware.

- Capturas de pantalla: Cuckoo captura imágenes del sistema durante la ejecución del malware para observar posibles cambios en la interfaz.

Estos resultados te ayudarán a entender el comportamiento del malware y a evaluar el potencial impacto en la organización.

6. Ejemplos de Casos de Uso

Cuckoo Sandbox puede utilizarse en diversos escenarios de ciberseguridad:

- Análisis forense: Los equipos de respuesta a incidentes pueden analizar archivos sospechosos encontrados en sistemas comprometidos para determinar la magnitud y naturaleza del ataque.

- Investigación de amenazas: Los investigadores pueden estudiar el comportamiento de malware reciente, descubriendo nuevas técnicas de ataque y patrones de comportamiento.

- Formación y pruebas: Cuckoo permite a los equipos de ciberseguridad realizar pruebas de seguridad y entrenamientos prácticos de análisis de malware sin comprometer la red.

7. Buenas Prácticas para el Uso de Cuckoo Sandbox

Para maximizar la eficacia y seguridad en el uso de Cuckoo Sandbox, ten en cuenta los siguientes consejos:

- Entorno aislado: Utiliza Cuckoo en un entorno aislado y sin acceso a redes externas para evitar la propagación del malware.

- Monitoreo de logs: Revisa los registros de Cuckoo regularmente para identificar posibles errores de configuración o fallos durante los análisis.

- Actualizaciones constantes: Mantén actualizada tanto la herramienta Cuckoo como las máquinas virtuales para aprovechar las últimas mejoras y parches de seguridad.

- Uso de herramientas complementarias: Integra Cuckoo con otras herramientas de análisis, como Volatility o YARA, para obtener una visión más completa del comportamiento del malware.

8. Conclusión

Cuckoo Sandbox es una herramienta fundamental en el análisis de malware, ofreciendo a los equipos de ciberseguridad una manera segura y eficaz de estudiar amenazas y evaluar sus comportamientos. Su implementación en un entorno seguro y su integración con otras herramientas de análisis puede ayudar a detectar y mitigar amenazas antes de que se conviertan en compromisos serios dentro de la organización. Con esta guía paso a paso, puedes comenzar a implementar Cuckoo Sandbox en tu flujo de trabajo de ciberseguridad y mejorar las capacidades de respuesta ante incidentes de tu equipo.