Cómo Crear un Plugin en WordPress: Guía Completa

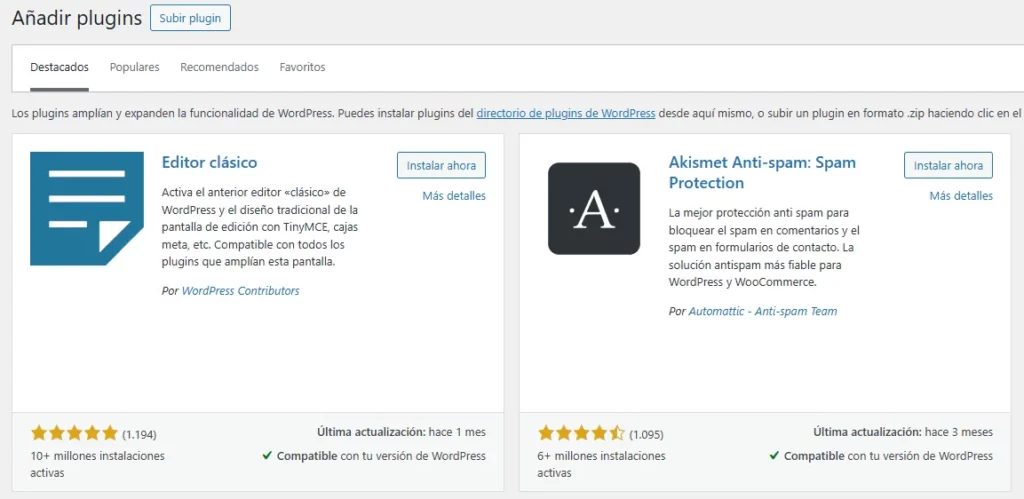

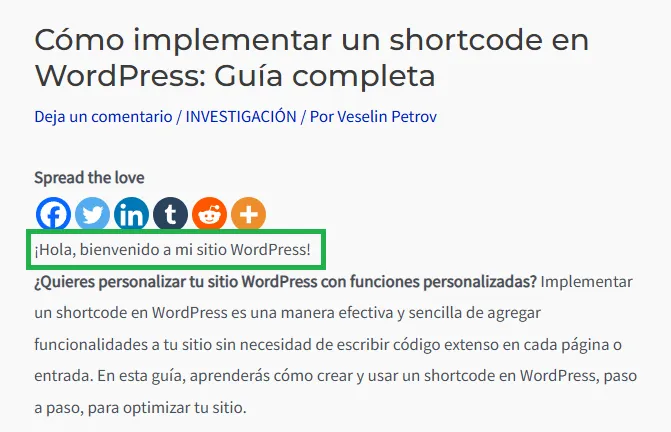

¿Te gustaría saber cómo crear un plugin en WordPress desde cero? En esta guía detallada, te mostraré paso a paso cómo desarrollar un plugin personalizado que cumpla con tus necesidades. Aprender a programar tus propios plugins en WordPress te permite ampliar la funcionalidad de tu sitio y optimizar su rendimiento. ¿Qué es un Plugin en […]