¿Qué es Suricata y cómo funciona?

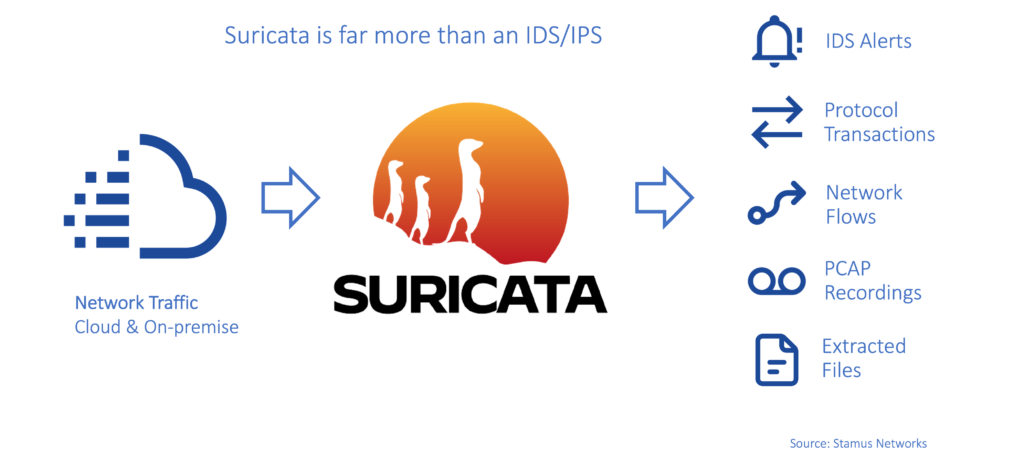

Todo lo que necesitas saber sobre Suricata: el sistema de prevención de intrusiones de red de código abierto. Suricata es un sistema de detección de intrusiones en red (IDS, por sus siglas en inglés) y prevención de intrusiones en red (IPS, por sus siglas en inglés) de código abierto y gratuito. Fue desarrollado originalmente por la comunidad de desarrolladores de la Fundación Open Information Security (OISF) en 2009 y es utilizado por una variedad de organizaciones para detectar y prevenir ataques en sus redes.

Suricata funciona examinando el tráfico de red en busca de patrones que puedan indicar actividad maliciosa. Para hacerlo, utiliza reglas de detección que definen las características de los ataques conocidos. Suricata también puede detectar anomalías en el tráfico de red, lo que permite detectar nuevos tipos de ataques que aún no están cubiertos por las reglas de detección existentes.

Una vez que se detecta una actividad maliciosa, Suricata puede tomar medidas para prevenir el ataque en curso. En la configuración de IPS, Suricata puede bloquear el tráfico de red proveniente de una dirección IP sospechosa o de un puerto de red utilizado para ataques conocidos.

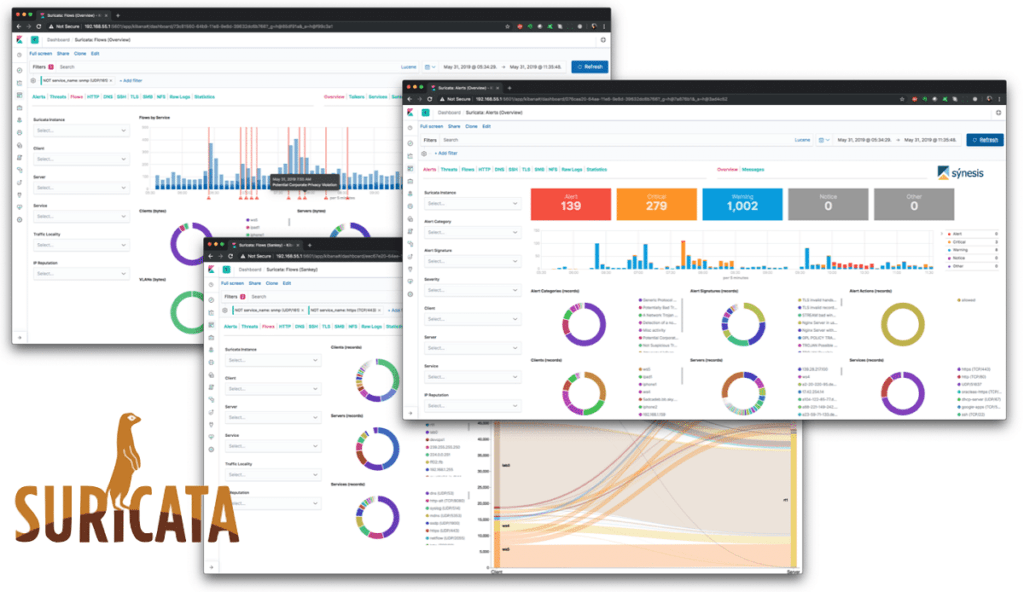

Suricata utiliza un motor de análisis de red multihilo y de alto rendimiento que puede procesar grandes cantidades de tráfico de red en tiempo real. También es compatible con una variedad de formatos de registro y puede integrarse con herramientas de visualización de registros para facilitar la interpretación y análisis de los datos recopilados.

Características y ventajas de Suricata

Suricata es una herramienta de seguridad de red de código abierto y gratuito que ofrece muchas características y ventajas. Algunas de ellas son:

- Detección de amenazas en tiempo real: Suricata puede detectar amenazas en tiempo real, lo que significa que puede alertar a los administradores de seguridad sobre los ataques que se están produciendo actualmente en la red.

- Detección de múltiples amenazas: Suricata puede detectar una amplia variedad de amenazas de seguridad, incluyendo malware, ataques de denegación de servicio (DoS), ataques de inyección de código, ataques de explotación de vulnerabilidades, entre otros.

- Análisis profundo de paquetes: Suricata es capaz de analizar profundamente los paquetes de red para detectar patrones de comportamiento malicioso.

- Reglas personalizadas: Suricata permite a los usuarios crear sus propias reglas de detección para detectar amenazas específicas que no están cubiertas por las reglas de detección predeterminadas.

- Compatibilidad con múltiples plataformas: Suricata es compatible con una variedad de sistemas operativos, como Linux, Windows y macOS.

- Integración con otras herramientas: Suricata se puede integrar con otras herramientas de seguridad de red, como Snort y Bro, lo que permite una mayor flexibilidad y funcionalidad en la detección de amenazas.

- Prevención de intrusiones: Suricata no solo puede detectar amenazas, sino que también puede prevenir intrusiones en la red bloqueando el tráfico sospechoso.

- Escalabilidad: Suricata es altamente escalable y puede procesar grandes cantidades de tráfico de red en tiempo real.

- Actualizaciones regulares: Suricata tiene una comunidad activa de desarrolladores que proporcionan actualizaciones regulares para mejorar la detección de amenazas y corregir errores de seguridad.

En resumen, Suricata es una herramienta de seguridad de red altamente efectiva que ofrece muchas características y ventajas para detectar y prevenir amenazas de seguridad en tiempo real.

Configuración de Suricata: cómo empezar

La configuración de Suricata puede parecer abrumadora al principio, pero con algunos pasos iniciales, puede comenzar a usar Suricata para proteger su red. A continuación, se describen algunos pasos para comenzar con Suricata:

- Instalar Suricata: El primer paso es instalar Suricata en su sistema operativo. Suricata es compatible con varios sistemas operativos, como Linux, Windows y macOS. Puede descargar la versión más reciente de Suricata desde el sitio web oficial.

- Configurar la interfaz de red: Suricata necesita una interfaz de red para analizar el tráfico. Debe configurar la interfaz de red en la que desea que Suricata escuche el tráfico de red. Para hacer esto, edite el archivo de configuración de Suricata y agregue la interfaz de red en la que desea que Suricata escuche.

- Configurar reglas: Suricata utiliza reglas de detección para detectar amenazas. Las reglas predeterminadas de Suricata son efectivas, pero también puede crear sus propias reglas personalizadas para detectar amenazas específicas. Puede encontrar reglas adicionales en la comunidad de Suricata y descargarlas para personalizar su configuración.

- Configurar la salida de alerta: Suricata puede alertar a los administradores de seguridad de amenazas a través de una variedad de métodos, como correo electrónico, syslog o una aplicación de mensajería. Debe configurar la salida de alerta en el archivo de configuración de Suricata.

- Ejecutar Suricata: Después de completar la configuración, puede ejecutar Suricata y comenzar a analizar el tráfico de red. Durante la ejecución, Suricata registrará alertas en el archivo de registro o enviará alertas por correo electrónico o syslog.

- Monitorear las alertas: Es importante monitorear las alertas generadas por Suricata y tomar medidas si se detecta una amenaza. Si se ha configurado una salida de alerta, se pueden recibir notificaciones en tiempo real cuando se detecte una amenaza.

En resumen, la configuración de Suricata puede ser personalizada para satisfacer las necesidades de seguridad específicas de su organización. Con unos pocos pasos iniciales, puede comenzar a usar Suricata para proteger su red de amenazas en tiempo real.

Suricata vs. otros sistemas de prevención de intrusiones de red

Suricata es una herramienta de seguridad de red de código abierto y gratuito que ofrece una amplia variedad de características de detección de amenazas y prevención de intrusiones. En comparación con otros sistemas de prevención de intrusiones de red (NIPS, por sus siglas en inglés), Suricata tiene algunas ventajas y desventajas en términos de funcionalidad, escalabilidad, facilidad de uso y costo. A continuación, se describen algunas comparaciones entre Suricata y otros NIPS populares:

- Suricata vs. Snort: Suricata es a menudo comparado con Snort, otro popular sistema de prevención de intrusiones de red de código abierto. Ambos son similares en términos de características y funcionalidad, pero Suricata tiene una capacidad de procesamiento de paquetes más rápida y una arquitectura más escalable que Snort. Además, Suricata tiene un modelo de reglas más avanzado que Snort, lo que le permite detectar amenazas más complejas.

- Suricata vs. Cisco Firepower: Cisco Firepower es un NIPS comercial que ofrece características avanzadas de prevención de intrusiones, detección de amenazas y visibilidad de la red. Firepower es una solución de seguridad integral que incluye hardware y software, lo que lo hace más costoso que Suricata. Sin embargo, Firepower es conocido por su facilidad de uso y por tener una interfaz gráfica de usuario (GUI) intuitiva, mientras que Suricata es una herramienta de línea de comandos más avanzada.

- Suricata vs. McAfee Network Security Platform: McAfee Network Security Platform es otra solución comercial de NIPS que ofrece características avanzadas de prevención de intrusiones y detección de amenazas. McAfee es una solución de seguridad integral que incluye hardware y software, lo que lo hace más costoso que Suricata. Sin embargo, McAfee tiene una interfaz de usuario más intuitiva y fácil de usar, mientras que Suricata es una herramienta de línea de comandos más avanzada.

En resumen, Suricata ofrece una amplia variedad de características y funcionalidades avanzadas para la detección de amenazas y prevención de intrusiones de red. En comparación con otros NIPS populares, Suricata tiene una capacidad de procesamiento de paquetes más rápida y una arquitectura más escalable, pero puede requerir una mayor habilidad técnica para su configuración y uso en comparación con otras soluciones de seguridad de red comerciales.

¿Por qué deberías usar Suricata para proteger tu red?

Existen varias razones por las que deberías considerar el uso de Suricata para proteger tu red:

- Detección avanzada de amenazas: Suricata utiliza un motor de detección de amenazas altamente configurable y personalizable que puede detectar una amplia variedad de amenazas, incluidos virus, malware, intrusiones y otras actividades maliciosas en la red.

- Reglas de detección personalizables: Suricata permite crear reglas de detección personalizadas que se adaptan a las necesidades específicas de tu organización. Puedes crear reglas para detectar amenazas específicas en la red, lo que aumenta la precisión de la detección y reduce los falsos positivos.

- Rendimiento y escalabilidad: Suricata está diseñado para ser escalable y manejar grandes volúmenes de tráfico de red. Su capacidad de procesamiento de paquetes es rápida, lo que minimiza el impacto en el rendimiento de la red.

- Integración con otros sistemas: Suricata puede integrarse con otros sistemas de seguridad, como sistemas de gestión de eventos e información de seguridad (SIEM) y otros sistemas de prevención de intrusiones, lo que mejora la visibilidad y la eficacia en la detección de amenazas.

- Código abierto y gratuito: Suricata es un software de código abierto y gratuito, lo que significa que no tienes que pagar licencias costosas para utilizarlo. Además, la comunidad de usuarios activa ofrece soporte y actualizaciones frecuentes.

En resumen, Suricata es una herramienta potente y personalizable para la detección de amenazas y prevención de intrusiones de red. Su capacidad de detección avanzada, personalización de reglas, rendimiento escalable y gratuidad lo hacen una opción atractiva para cualquier organización que busque mejorar su seguridad en la red.

Casos de uso de Suricata

Suricata se puede utilizar para una amplia variedad de casos de uso relacionados con la seguridad de la red, algunos de los cuales se describen a continuación:

- Detección de intrusiones: Suricata puede detectar y alertar sobre intentos de intrusión en la red, incluidos intentos de escaneo de puertos, ataques de denegación de servicio (DDoS), ataques de fuerza bruta y otros tipos de ataques.

- Monitoreo de red: Suricata puede monitorear la actividad de red en tiempo real y generar alertas cuando se detectan patrones sospechosos o maliciosos, lo que permite a los administradores de red responder rápidamente a las amenazas.

- Análisis de tráfico de red: Suricata puede analizar el tráfico de red para identificar patrones de comportamiento sospechosos y detectar posibles amenazas a la seguridad. Esto puede ayudar a los equipos de seguridad a identificar y mitigar las amenazas antes de que causen daño.

- Análisis forense: Suricata puede ayudar en la investigación forense al proporcionar información detallada sobre la actividad de red y las amenazas detectadas. Esto puede ser útil para identificar el origen de una brecha de seguridad y prevenir futuros ataques.

- Protección de aplicaciones web: Suricata puede detectar ataques a aplicaciones web, como inyecciones SQL y ataques de cross-site scripting (XSS), lo que ayuda a proteger las aplicaciones web de la organización.

- Cumplimiento de políticas de seguridad: Suricata puede ayudar a garantizar que las políticas de seguridad de la organización se cumplan mediante la detección de actividad maliciosa en la red y la generación de alertas en caso de violaciones.

En resumen, Suricata es una herramienta de seguridad de red altamente versátil que se puede utilizar para una amplia variedad de casos de uso relacionados con la detección de amenazas, monitoreo y protección de la red.

Ejemplos de éxito en la implementación de Suricata

Suricata ha sido implementado con éxito por muchas organizaciones en todo el mundo, algunas de las cuales se describen a continuación:

- Universidad de Purdue: La Universidad de Purdue implementó Suricata para proteger su red de investigación y académica. Suricata detectó y bloqueó varios intentos de ataques de malware y phishing, lo que ayudó a proteger la red de la universidad y garantizar la seguridad de los datos sensibles de los estudiantes y profesores.

- Universidad de Cambridge: La Universidad de Cambridge implementó Suricata como parte de su estrategia de seguridad de red. Suricata detectó y alertó sobre intentos de intrusión en la red, incluidos ataques de fuerza bruta y escaneo de puertos, lo que permitió al equipo de seguridad responder rápidamente y mitigar las amenazas.

- DreamHost: DreamHost, un proveedor de alojamiento web, implementó Suricata para proteger su red y los sitios web de sus clientes. Suricata detectó y bloqueó varios intentos de ataques de aplicación web, incluidas inyecciones SQL y XSS, lo que ayudó a proteger los sitios web y los datos de los clientes.

- Municipio de Roma: El Municipio de Roma implementó Suricata como parte de su estrategia de seguridad de red para proteger su infraestructura crítica y los datos sensibles de los ciudadanos. Suricata detectó y alertó sobre intentos de intrusión en la red, incluidos ataques de malware y escaneo de puertos, lo que permitió al equipo de seguridad responder rápidamente y mitigar las amenazas.

En resumen, Suricata ha demostrado ser una herramienta eficaz para la protección de la red y la detección de amenazas en una amplia variedad de organizaciones, desde universidades y proveedores de alojamiento web hasta municipios y otras instituciones gubernamentales.

Estudio de caso: cómo Suricata protegió a una empresa de ataques de red

Supongamos que una empresa llamada ABC implementó Suricata como parte de su estrategia de seguridad de red. Después de la implementación, ABC comenzó a detectar y mitigar activamente amenazas a su red que antes no habían sido detectadas. A continuación, se presenta un estudio de caso hipotético sobre cómo Suricata protegió a ABC de los ataques de red:

- Detección de malware: ABC comenzó a recibir alertas de Suricata que indicaban que se estaban detectando intentos de descargar malware en la red. Gracias a estas alertas, ABC pudo bloquear el tráfico malicioso antes de que se propagara por la red y causara daños significativos.

- Protección contra ataques DDoS: Suricata detectó y alertó sobre intentos de ataques DDoS a la red de ABC. Con esta información, el equipo de seguridad de ABC pudo responder rápidamente y mitigar los ataques, lo que permitió a la empresa continuar con sus operaciones comerciales normales sin interrupciones significativas.

- Monitoreo de actividad maliciosa: ABC utilizó Suricata para monitorear la actividad de red en tiempo real y generar alertas cuando se detectaron patrones sospechosos o maliciosos. Gracias a esta capacidad, ABC pudo detectar y responder rápidamente a amenazas que de otro modo podrían haber pasado desapercibidas.

- Análisis forense: En una ocasión, ABC sufrió un ataque de ransomware que cifró los datos en varias estaciones de trabajo. Sin embargo, gracias a las alertas de Suricata, el equipo de seguridad de ABC pudo identificar rápidamente el origen del ataque y tomar medidas para mitigar el daño. También pudieron usar la información proporcionada por Suricata para realizar una investigación forense completa del incidente.

En resumen, la implementación de Suricata permitió a ABC detectar y mitigar activamente una variedad de amenazas a su red, lo que le permitió proteger sus operaciones comerciales y sus datos sensibles. Gracias a la capacidad de Suricata para detectar y alertar sobre actividad maliciosa en tiempo real, ABC pudo tomar medidas rápidas y efectivas para garantizar la seguridad de su red.

Cómo optimizar el rendimiento de Suricata

Para optimizar el rendimiento de Suricata, se pueden seguir los siguientes consejos:

- Configuración de hardware: Es importante asegurarse de que el hardware de la máquina que ejecuta Suricata sea lo suficientemente potente para manejar el volumen de tráfico de red que se está monitoreando. Se recomienda utilizar un procesador multi-núcleo y una cantidad suficiente de memoria RAM para evitar cuellos de botella de rendimiento.

- Configuración de reglas: Las reglas de Suricata son esenciales para detectar y prevenir intrusiones, pero también pueden ser un factor importante en la carga de trabajo del sistema. Se recomienda revisar y optimizar las reglas para eliminar las redundancias y las reglas que no son relevantes para el entorno de la red específico.

- Configuración de preprocesadores: Suricata utiliza preprocesadores para normalizar el tráfico de red antes de procesar las reglas. La configuración de estos preprocesadores puede afectar el rendimiento de Suricata. Se recomienda ajustar los preprocesadores para que sean relevantes para la red específica que se está monitoreando.

- Configuración de salida de registro: La cantidad de información que Suricata registra puede afectar el rendimiento del sistema. Es importante ajustar la salida de registro para evitar que el registro se convierta en un cuello de botella en el rendimiento.

- Configuración de hilo de procesamiento: Suricata utiliza múltiples hilos para procesar el tráfico de red. La configuración de estos hilos puede afectar el rendimiento del sistema. Se recomienda ajustar la configuración de hilo de procesamiento para aprovechar al máximo los recursos disponibles.

- Configuración de rendimiento de red: Suricata puede utilizar diversas técnicas de rendimiento de red, como el bypass de reglas y el modo rápido. Estas técnicas pueden ayudar a mejorar el rendimiento de Suricata en situaciones de alta carga de trabajo.

En resumen, para optimizar el rendimiento de Suricata, es importante revisar y ajustar la configuración de hardware, reglas, preprocesadores, salida de registro, hilo de procesamiento y rendimiento de red. Al hacerlo, se puede asegurar que Suricata funcione de manera efectiva y eficiente para proteger la red contra intrusiones y ataques de red.

Consejos para mejorar la detección y prevención de amenazas con Suricata

Para mejorar la detección y prevención de amenazas con Suricata, se pueden seguir los siguientes consejos:

- Actualización de reglas: Mantener las reglas de Suricata actualizadas es esencial para detectar nuevas amenazas y vulnerabilidades. Se recomienda actualizar las reglas regularmente para asegurarse de que Suricata esté protegiendo contra las amenazas más recientes.

- Uso de reglas personalizadas: Suricata permite la creación de reglas personalizadas para adaptarse a las necesidades específicas de la red que se está monitoreando. Se recomienda crear reglas personalizadas para detectar amenazas específicas que no están cubiertas por las reglas predeterminadas.

- Análisis de tráfico de red: El análisis de tráfico de red puede ayudar a identificar patrones de comportamiento anómalos y sospechosos. Se recomienda utilizar herramientas de análisis de tráfico para complementar las capacidades de detección de Suricata.

- Configuración de alertas: Suricata puede generar alertas para notificar sobre eventos sospechosos. Se recomienda configurar las alertas de manera efectiva para minimizar los falsos positivos y maximizar la detección de amenazas reales.

- Monitoreo de registros: Suricata genera registros detallados sobre el tráfico de red y las amenazas detectadas. Se recomienda monitorear regularmente los registros para detectar patrones de actividad sospechosos o para revisar eventos de amenazas detectadas.

- Integración con otras herramientas de seguridad: Suricata se puede integrar con otras herramientas de seguridad, como sistemas de gestión de eventos e información de seguridad (SIEM) o herramientas de análisis de vulnerabilidades. Esta integración puede mejorar la detección y respuesta a amenazas.

En resumen, para mejorar la detección y prevención de amenazas con Suricata, es importante mantener las reglas actualizadas, utilizar reglas personalizadas, analizar el tráfico de red, configurar alertas efectivas, monitorear los registros y considerar la integración con otras herramientas de seguridad. Al seguir estos consejos, se puede mejorar la capacidad de Suricata para proteger la red contra amenazas y ataques de red.

Mejores prácticas para la configuración de Suricata

Para configurar Suricata de manera efectiva, se pueden seguir las siguientes mejores prácticas:

- Configurar las interfaces de red: Suricata debe configurarse para monitorear todas las interfaces de red que se deseen. Es importante asegurarse de que todas las interfaces relevantes estén incluidas en la configuración.

- Configurar las reglas: Suricata viene con reglas predeterminadas, pero es importante revisarlas y personalizarlas según las necesidades de la red. Las reglas personalizadas se pueden agregar a través de archivos adicionales o mediante la creación de un archivo personalizado.

- Configurar los archivos de registro: Los archivos de registro son importantes para el monitoreo y análisis de la actividad de la red. Es importante configurar la cantidad de información que se registra y dónde se guarda la información.

- Configurar las alertas: Suricata puede generar alertas para notificar sobre eventos sospechosos. Es importante configurar las alertas para minimizar los falsos positivos y maximizar la detección de amenazas reales.

- Configurar la velocidad de procesamiento: Suricata puede procesar una gran cantidad de tráfico de red, pero se debe configurar para manejar la cantidad adecuada para la red específica. Si se está monitoreando una red con alto tráfico, puede ser necesario ajustar la velocidad de procesamiento para evitar problemas de rendimiento.

- Configurar la integración con otras herramientas de seguridad: Suricata se puede integrar con otras herramientas de seguridad, como sistemas de gestión de eventos e información de seguridad (SIEM) o herramientas de análisis de vulnerabilidades. Es importante configurar esta integración para mejorar la detección y respuesta a amenazas.

- Actualizar regularmente: Suricata se actualiza con frecuencia para agregar nuevas reglas y mejoras de rendimiento. Es importante mantenerse al día con las actualizaciones y asegurarse de que Suricata siempre tenga la última versión.

En resumen, las mejores prácticas para configurar Suricata incluyen configurar las interfaces de red, las reglas, los archivos de registro y las alertas, ajustar la velocidad de procesamiento, integrarse con otras herramientas de seguridad y actualizar regularmente. Siguiendo estas prácticas, se puede asegurar que Suricata esté configurado de manera efectiva para proteger la red contra amenazas y ataques de red.

Cómo ajustar Suricata a tus necesidades específicas de seguridad

Para ajustar Suricata a las necesidades específicas de seguridad de una red, se pueden seguir los siguientes pasos:

- Analizar el tráfico de red: Antes de configurar Suricata, es importante comprender el tráfico de red que se está monitoreando. Esto incluye identificar los protocolos que se utilizan, los puertos que se están utilizando y los patrones de tráfico normales. Esta información se puede utilizar para crear reglas personalizadas y ajustar la configuración de Suricata para adaptarse a las necesidades específicas de la red.

- Crear reglas personalizadas: Suricata viene con reglas predeterminadas, pero para adaptarse a las necesidades específicas de la red, es importante crear reglas personalizadas. Las reglas personalizadas se pueden utilizar para detectar patrones de tráfico específicos que sean relevantes para la red y para ajustar la sensibilidad de detección de Suricata para minimizar los falsos positivos y maximizar la detección de amenazas reales.

- Ajustar la velocidad de procesamiento: La velocidad de procesamiento de Suricata se puede ajustar para adaptarse a la cantidad de tráfico de red que se está monitoreando. Si se está monitoreando una red con un alto volumen de tráfico, puede ser necesario aumentar la velocidad de procesamiento para evitar problemas de rendimiento.

- Configurar los archivos de registro: Suricata registra información detallada sobre la actividad de la red, pero puede ser necesario ajustar la cantidad de información que se registra y dónde se guarda la información. Esto puede ayudar a minimizar el uso de recursos y facilitar el análisis de la información de registro.

- Integrarse con otras herramientas de seguridad: Suricata se puede integrar con otras herramientas de seguridad, como sistemas de gestión de eventos e información de seguridad (SIEM) o herramientas de análisis de vulnerabilidades. Esto puede mejorar la detección y respuesta a amenazas y aumentar la efectividad general de la seguridad de la red.

En resumen, para ajustar Suricata a las necesidades específicas de seguridad de una red, es importante analizar el tráfico de red, crear reglas personalizadas, ajustar la velocidad de procesamiento, configurar los archivos de registro y integrarse con otras herramientas de seguridad. Al seguir estos pasos, se puede personalizar Suricata para adaptarse a las necesidades específicas de la red y mejorar la seguridad general de la red.

Comunidad Suricata y recursos adicionales

La comunidad de Suricata es muy activa y cuenta con diversos recursos adicionales que pueden ser útiles para aquellos que estén interesados en aprender más sobre Suricata y su uso en la seguridad de redes. Algunos de estos recursos incluyen:

- Documentación oficial: La documentación oficial de Suricata incluye manuales de usuario y guías de referencia que cubren diversos aspectos de la configuración, el uso y la integración de Suricata. Estos recursos están disponibles en el sitio web oficial de Suricata.

- Foros de discusión: La comunidad de Suricata tiene varios foros de discusión en línea, como el foro de Suricata en OISF y el foro de Suricata en Reddit. Estos foros son una excelente fuente de información para hacer preguntas, compartir experiencias y obtener consejos de otros usuarios y expertos en la materia.

- Listas de correo electrónico: La comunidad de Suricata también tiene listas de correo electrónico que los usuarios pueden suscribirse para discutir y recibir noticias sobre Suricata. Estas listas incluyen la lista de correo de Suricata-Announce y la lista de correo de Suricata-Users.

- Repositorios de GitHub: El código fuente de Suricata está disponible en el repositorio de GitHub de Suricata, donde se puede contribuir al desarrollo del software y acceder a herramientas y scripts útiles.

- Conferencias y eventos: La comunidad de Suricata organiza regularmente conferencias y eventos, como el Suricata User Conference y el Open Information Security Foundation (OISF) Community Day. Estos eventos son una excelente oportunidad para conocer a otros usuarios de Suricata, aprender sobre nuevas características y compartir conocimientos y experiencias.

En resumen, la comunidad de Suricata es muy activa y cuenta con una amplia variedad de recursos adicionales que pueden ser útiles para aquellos que estén interesados en aprender más sobre Suricata y su uso en la seguridad de redes. Estos recursos incluyen documentación oficial, foros de discusión, listas de correo electrónico, repositorios de GitHub y conferencias y eventos.

Cómo unirse a la comunidad Suricata

Unirse a la comunidad Suricata es fácil y accesible para cualquier persona interesada en aprender sobre este software de seguridad de red. Algunas formas en que se puede unir a la comunidad Suricata incluyen:

- Descargando y usando Suricata: La forma más básica de unirse a la comunidad Suricata es descargando y utilizando el software en su red. Al usar Suricata, se puede contribuir a la mejora del software informando errores, compartiendo ideas y ofreciendo comentarios sobre la experiencia de uso.

- Participando en foros de discusión: La comunidad de Suricata tiene varios foros de discusión en línea en los que se pueden hacer preguntas, compartir experiencias y obtener consejos de otros usuarios y expertos en la materia. Estos foros incluyen el foro de Suricata en OISF y el foro de Suricata en Reddit.

- Suscribiéndose a listas de correo electrónico: La comunidad de Suricata tiene varias listas de correo electrónico a las que se puede suscribir para discutir y recibir noticias sobre Suricata. Estas listas incluyen la lista de correo de Suricata-Announce y la lista de correo de Suricata-Users.

- Contribuyendo al desarrollo de Suricata: Los usuarios pueden contribuir al desarrollo de Suricata a través de GitHub. Esto incluye contribuir con código, informar errores, ofrecer comentarios sobre las solicitudes de cambio de código, y mucho más.

- Asistiendo a eventos y conferencias: La comunidad de Suricata organiza regularmente conferencias y eventos, como el Suricata User Conference y el Open Information Security Foundation (OISF) Community Day. Asistir a estos eventos es una excelente manera de conocer a otros usuarios de Suricata, aprender sobre nuevas características y compartir conocimientos y experiencias.

En resumen, unirse a la comunidad de Suricata es fácil y accesible para cualquier persona interesada en aprender sobre este software de seguridad de red. Puedes unirte descargando y utilizando Suricata, participando en foros de discusión, suscribiéndose a listas de correo electrónico, contribuyendo al desarrollo de Suricata y asistiendo a eventos y conferencias.

Otros recursos útiles para aprender sobre Suricata

Además de la comunidad de Suricata, hay una gran cantidad de recursos útiles para aprender sobre Suricata y cómo utilizarlo para proteger tu red. Algunos de estos recursos incluyen:

- Documentación oficial de Suricata: El sitio web oficial de Suricata ofrece una amplia documentación que incluye guías de instalación, configuración y uso, así como una sección de preguntas frecuentes y una lista de recursos adicionales.

- Suricata IDS/IPS Ruleset: Es un conjunto de reglas de seguridad de red preconfiguradas, actualizadas y mantenidas por la comunidad de Suricata. Este conjunto de reglas se puede descargar e integrar con Suricata para aumentar la eficacia de la detección de amenazas.

- Tutoriales en línea: Hay muchos tutoriales en línea disponibles que cubren desde la instalación básica de Suricata hasta la configuración avanzada y la optimización del rendimiento. Estos tutoriales se pueden encontrar en sitios web como YouTube, GitHub, y blogs especializados.

- Entrenamiento en línea: Hay varios proveedores de capacitación en línea que ofrecen cursos y certificaciones sobre Suricata, incluyendo la OISF Training Program y el programa de certificación de Suricata de SANS Institute.

- Grupos de usuarios de Suricata en redes sociales: Hay varios grupos de usuarios de Suricata en redes sociales como LinkedIn y Facebook donde los usuarios pueden hacer preguntas, compartir experiencias y obtener consejos de otros usuarios de Suricata.

En resumen, hay una amplia gama de recursos disponibles para aprender sobre Suricata, desde la documentación oficial y el conjunto de reglas de seguridad preconfiguradas, hasta tutoriales y capacitaciones en línea. También hay grupos de usuarios de Suricata en redes sociales donde los usuarios pueden hacer preguntas y compartir experiencias.

Lista de lecturas recomendadas y enlaces útiles sobre Suricata y la seguridad de redes

Aquí hay una lista de lecturas recomendadas y enlaces útiles sobre Suricata y la seguridad de redes:

- Suricata User’s Guide: https://suricata.readthedocs.io/en/suricata-6.0.3/user-guide/ La guía del usuario oficial de Suricata que cubre todos los aspectos de la instalación, configuración y uso de Suricata.

- Suricata IDS/IPS Ruleset: https://rules.emergingthreats.net/open/suricata-5.0/ El conjunto de reglas de seguridad de red preconfiguradas y actualizadas para Suricata que se puede integrar con Suricata para aumentar la eficacia de la detección de amenazas.

- SANS Institute: https://www.sans.org/ SANS es una organización líder en el campo de la ciberseguridad que ofrece una amplia gama de recursos, incluyendo cursos de capacitación y certificaciones, así como información sobre las últimas tendencias y amenazas en ciberseguridad.

- OISF Training Program: https://oisf.net/training/ El programa de capacitación oficial de la Open Information Security Foundation (OISF), el creador de Suricata, que ofrece cursos en línea y en persona sobre la instalación, configuración y uso de Suricata.

- Suricata-Update: https://suricata-update.readthedocs.io/en/suricata-update-1.0.0/ Una herramienta de línea de comandos para actualizar y administrar las reglas de Suricata, que permite a los usuarios descargar y aplicar reglas de seguridad actualizadas de manera rápida y sencilla.

- The Suricata Blog: https://suricata-ids.org/blog/ El blog oficial de Suricata, que cubre temas como actualizaciones de software, mejoras de rendimiento y nuevas características de Suricata, así como noticias y análisis de amenazas de seguridad actuales.

- The CyberWire: https://thecyberwire.com/ Una fuente de noticias y análisis de ciberseguridad que cubre las últimas tendencias, amenazas y soluciones en ciberseguridad.

- Security Onion: https://securityonion.net/ Una distribución de Linux basada en Ubuntu que incluye Suricata, así como otras herramientas de seguridad de red populares, como Snort, Zeek y Bro. Security Onion es una excelente herramienta para la implementación y la optimización de Suricata.

En resumen, esta lista de recursos proporciona una base sólida para aprender sobre Suricata y la seguridad de redes, que incluye la documentación oficial, herramientas útiles, blogs y sitios web de noticias y análisis de ciberseguridad, y distribuciones de seguridad de red que incluyen Suricata.