Cómo Implementar Honeypots para Detectar Ataques

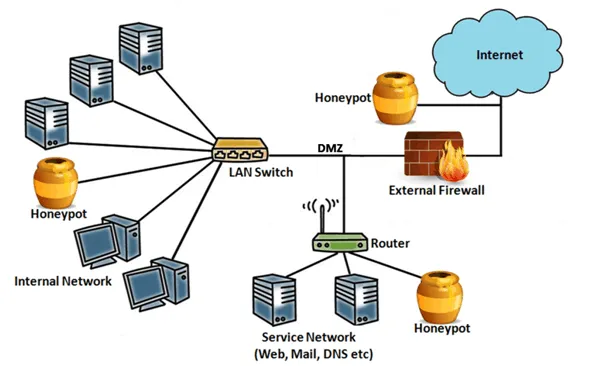

Los honeypots son sistemas o aplicaciones diseñadas para atraer a los atacantes y recopilar información sobre sus métodos sin poner en riesgo los datos reales de una organización. Funcionan como «trampas» que simulan ser partes vulnerables de una red, permitiendo estudiar los ataques en tiempo real y entender mejor las tácticas utilizadas por los ciberdelincuentes. […]