El análisis forense digital es un proceso crítico que permite investigar incidentes de seguridad, recuperando y analizando datos de sistemas comprometidos. Este artículo te guiará a través de los pasos esenciales para llevar a cabo un análisis forense básico en sistemas Linux, utilizando herramientas accesibles y métodos efectivos.

¿Qué es el Análisis Forense Digital?

El análisis forense digital se refiere a la práctica de recopilar, preservar, y analizar datos digitales con el fin de obtener evidencia que pueda ser utilizada en investigaciones legales o de seguridad. En el contexto de Linux, este proceso puede ayudar a identificar brechas de seguridad, malware y otros incidentes críticos.

Herramientas Necesarias

Antes de comenzar, necesitarás algunas herramientas esenciales:

- Sleuth Kit: Un conjunto de herramientas para investigar sistemas de archivos.

- Autopsy: Una interfaz gráfica que utiliza Sleuth Kit para facilitar el análisis.

- ddrescue: Herramienta para recuperar datos de dispositivos dañados.

- wireshark: Para analizar tráfico de red y detectar actividad sospechosa.

- Volatility: Para el análisis de memoria RAM y captura de evidencias volátiles.

Pasos para Realizar un Análisis Forense Digital

1. Preparación del Entorno

Asegúrate de trabajar en un entorno aislado. Utiliza una máquina virtual o un sistema dedicado que no esté conectado a la red. Esto ayudará a evitar la contaminación de evidencia.

2. Creación de Imágenes Forenses

Antes de realizar cualquier análisis, es fundamental crear una imagen forense del disco duro o la partición que deseas investigar. Utiliza dd o ddrescue para crear una copia bit a bit del dispositivo.

sudo dd if=/dev/sdX of=/ruta/a/la/imagen.img bs=4M status=progress

Reemplaza /dev/sdX con el identificador de tu dispositivo. Asegúrate de almacenar la imagen en un dispositivo externo o en un sistema seguro.

3. Análisis del Sistema de Archivos

Utiliza Sleuth Kit o Autopsy para analizar la imagen forense. Estas herramientas permiten explorar el sistema de archivos, recuperar archivos eliminados y examinar metadatos.

Usando Sleuth Kit

Para iniciar el análisis, puedes usar comandos como fls para listar archivos:

fls -r /ruta/a/la/imagen.img

Esto te dará una visión general de los archivos presentes en la imagen.

4. Análisis de Archivos y Metadatos

Busca archivos de interés, especialmente aquellos que pueden contener evidencia de actividad sospechosa. Examina los metadatos de archivos para identificar la hora de creación, modificación y acceso.

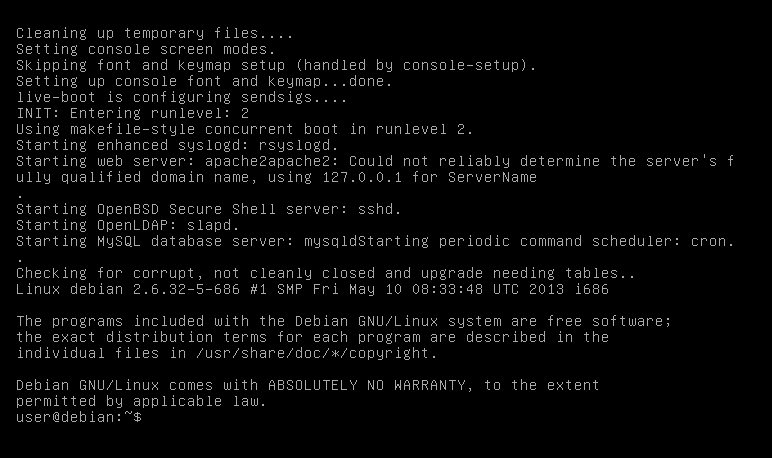

5. Análisis de Registros de Sistema

Revisa los registros del sistema, que suelen estar ubicados en /var/log. Archivos como auth.log, syslog, y kern.log son cruciales para detectar actividad inusual.

less /var/log/auth.log

6. Análisis de la Memoria

Si tienes acceso a la memoria RAM del sistema comprometido, usa Volatility para extraer y analizar datos volátiles.

volatility -f /ruta/a/la/imagen_de_memoria.raw --profile=LinuxMint_18_64bit pslist

Esto te mostrará los procesos activos en el momento de la captura de memoria.

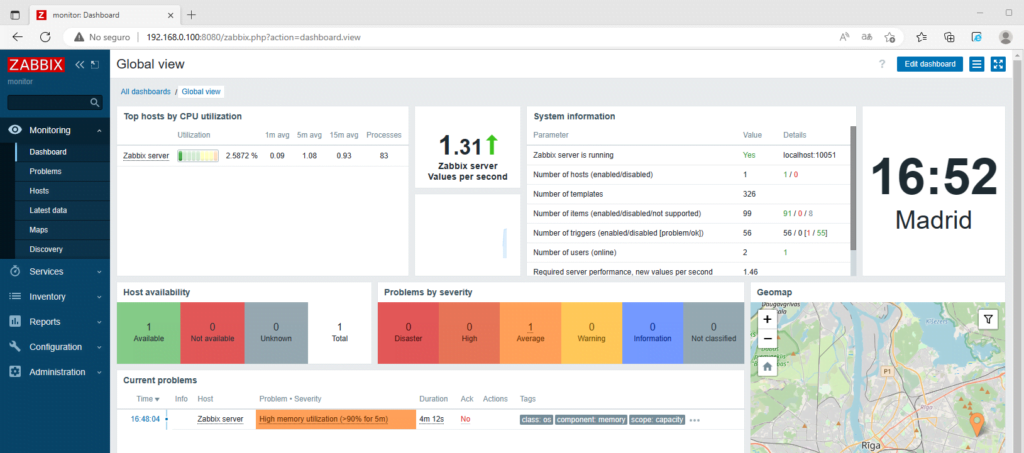

7. Análisis de Tráfico de Red

Utiliza Wireshark para analizar capturas de tráfico de red que puedan haber sido registradas. Busca patrones de tráfico sospechosos o conexiones a IPs maliciosas.

8. Documentación

Finalmente, documenta todo el proceso, incluyendo los hallazgos, las herramientas utilizadas y los pasos seguidos. Esta documentación es crucial para cualquier posible acción legal o auditoría.

Conclusión

El análisis forense digital en Linux es una habilidad esencial para los profesionales de la ciberseguridad. Con las herramientas adecuadas y un enfoque metódico, puedes identificar y responder a incidentes de seguridad de manera efectiva. Recuerda siempre operar en un entorno seguro y documentar cada paso del proceso.