Los registros (logs) en Linux son una herramienta esencial para el análisis de seguridad. Con ellos, los administradores de sistemas y los expertos en ciberseguridad pueden revisar el comportamiento del sistema, identificar fallos y detectar posibles amenazas. En esta guía, exploraremos cómo realizar un análisis efectivo de registros en Linux y qué técnicas pueden ayudarte a identificar comportamientos sospechosos en tu sistema.

¿Qué son los registros en Linux y por qué son importantes?

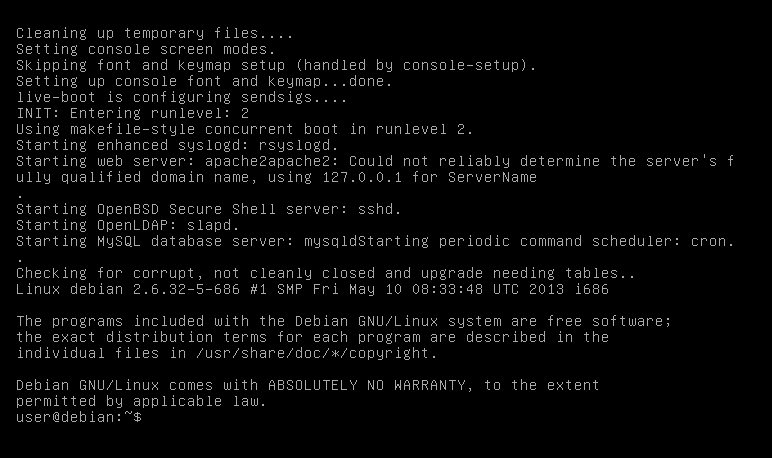

Los registros en Linux son archivos de texto que contienen información detallada sobre eventos y actividades del sistema. Cada registro documenta información específica que puede provenir de aplicaciones, servicios o del propio sistema operativo. Algunos de los registros más comunes incluyen:

- /var/log/syslog: Contiene mensajes de todo el sistema, incluyendo fallos y eventos generales.

- /var/log/auth.log: Registra eventos de autenticación, como intentos de inicio de sesión.

- /var/log/kern.log: Documenta mensajes del kernel, que pueden ser útiles para identificar problemas de hardware o ataques en niveles bajos del sistema.

- /var/log/dpkg.log: Guarda el historial de instalaciones de paquetes, lo cual es útil para revisar cambios recientes en el sistema.

Estos registros son importantes para la seguridad porque ofrecen visibilidad sobre las actividades del sistema, permitiendo detectar anomalías que podrían ser indicativas de ataques.

Herramientas para el análisis de registros en Linux

Existen varias herramientas en Linux que ayudan a analizar y filtrar registros para una revisión más rápida y eficiente. Aquí te presentamos algunas de las más populares:

- grep: Filtra el contenido de los registros para buscar palabras clave específicas. Ideal para encontrar patrones sospechosos.

- awk y sed: Manipulan y extraen datos en los registros, permitiendo enfocarse en las secciones de interés.

- journalctl: Visualiza registros almacenados en el journal de

systemd, permitiendo filtrar eventos específicos. - logwatch: Genera informes de actividad del sistema, ayudando a detectar comportamientos inusuales.

- fail2ban: Escanea registros de autenticación en busca de intentos fallidos de inicio de sesión y bloquea direcciones IP sospechosas automáticamente.

Tipos de comportamientos sospechosos a detectar

1. Intentos fallidos de inicio de sesión

Revisar los registros de autenticación en /var/log/auth.log o mediante journalctl permite detectar múltiples intentos fallidos de acceso. Un número elevado de intentos en poco tiempo puede indicar un ataque de fuerza bruta.

Comando para detectar intentos fallidos:

grep "Failed password" /var/log/auth.log

2. Nuevos usuarios o permisos inusuales

La creación de cuentas de usuario sin autorización o cambios en permisos críticos pueden ser indicativos de una brecha de seguridad. Revisa /etc/passwd y /var/log/auth.log para identificar modificaciones sospechosas.

Comando para verificar cuentas recientes:

grep "new user" /var/log/auth.log

3. Conexiones de red inusuales

Conexiones de red que se establecen sin un propósito claro pueden indicar actividad maliciosa, como exfiltración de datos o comunicación con servidores de comando y control. El uso de herramientas como netstat y el análisis de /var/log/syslog o /var/log/messages puede ayudarte a identificar estas conexiones.

Comando para listar conexiones de red activas:

netstat -tulnp

4. Cambios en archivos del sistema

Los cambios inesperados en archivos críticos del sistema, especialmente en /etc y /usr, pueden ser signos de una intrusión. Usar herramientas como auditd para monitorear estos cambios y revisar /var/log/audit/audit.log es una buena práctica.

5. Actividad inusual en el kernel

Los mensajes del kernel en /var/log/kern.log pueden revelar problemas de seguridad de bajo nivel, como ataques al sistema o fallos de hardware inducidos por código malicioso. Investigar estos mensajes es esencial para prevenir vulnerabilidades en el núcleo del sistema.

Buenas prácticas para detectar comportamientos sospechosos

Para mejorar la seguridad de tu sistema, sigue estas buenas prácticas de monitoreo de registros:

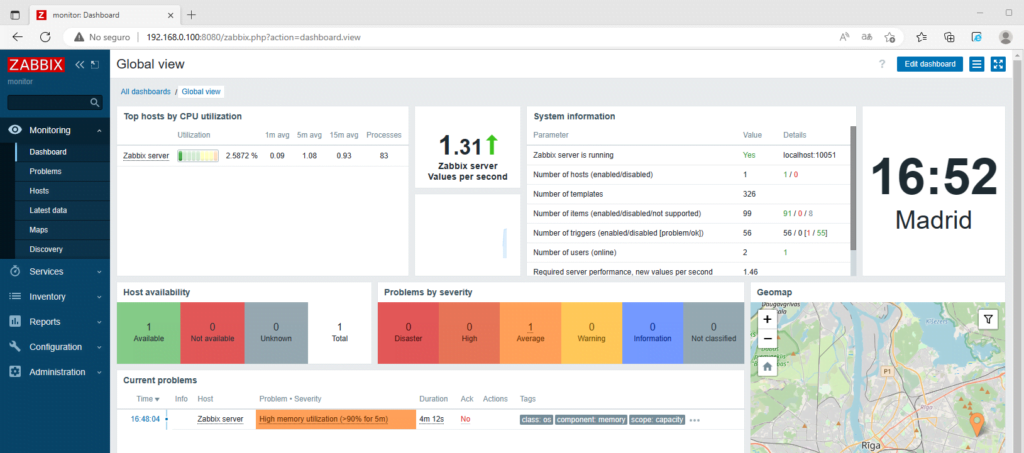

- Automatiza la revisión de registros: Herramientas como

logwatchyfail2banpueden configurarse para realizar análisis automatizados y notificar actividades sospechosas. - Configura alertas de seguridad: Utiliza herramientas como

AuditdyOssecpara recibir notificaciones en tiempo real de cambios críticos en el sistema. - Revisa los registros regularmente: No esperes a que ocurra un problema; revisa los registros de forma rutinaria para identificar anomalías antes de que se conviertan en amenazas.

- Utiliza filtros de búsqueda específicos: Emplea

grep,awky otros comandos para centrarse en eventos o palabras clave que puedan indicar amenazas.

Conclusión

El análisis de registros en Linux es una tarea esencial para garantizar la seguridad del sistema. Con las herramientas y técnicas adecuadas, puedes identificar patrones y comportamientos que sugieren posibles amenazas. Siguiendo buenas prácticas de monitoreo y análisis de registros, puedes mantener un entorno seguro y minimizar los riesgos de intrusión.