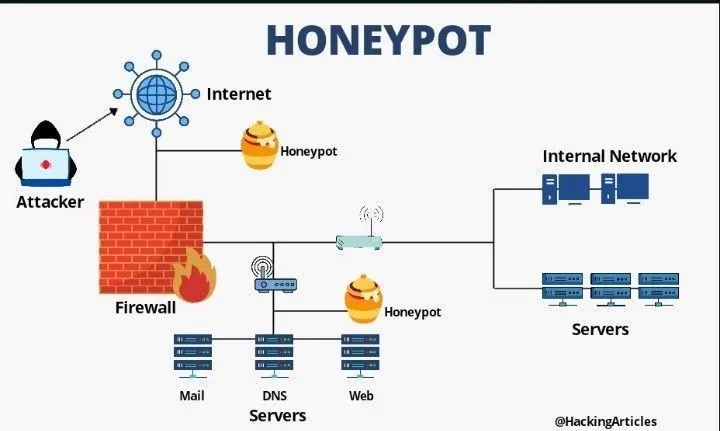

Los honeypots son sistemas o aplicaciones diseñadas para atraer a los atacantes y recopilar información sobre sus métodos sin poner en riesgo los datos reales de una organización. Funcionan como «trampas» que simulan ser partes vulnerables de una red, permitiendo estudiar los ataques en tiempo real y entender mejor las tácticas utilizadas por los ciberdelincuentes. Implementar honeypots es una estrategia efectiva para mejorar la ciberseguridad y fortalecer las defensas de cualquier infraestructura digital.

1. ¿Qué es un Honeypot y Por Qué Implementarlo?

Un honeypot es un sistema aislado que aparenta tener vulnerabilidades para atraer a los atacantes. Al interactuar con él, los atacantes dejan rastros de sus métodos y herramientas, permitiendo a los expertos en seguridad recopilar información que puede ayudar a proteger el entorno real.

Ventajas de los honeypots:

- Permiten el estudio detallado de técnicas de ataque.

- Ayudan a descubrir brechas de seguridad en la red.

- Son una forma eficaz de identificar patrones de ataques dirigidos.

- Ayudan a detectar actividades de escaneo y reconocimiento en redes corporativas.

2. Tipos de Honeypots

- Honeypots de producción: son instalados en redes empresariales para detectar accesos no autorizados y alertar al equipo de seguridad. Son fáciles de configurar y no requieren muchos recursos.

- Honeypots de investigación: su propósito es estudiar las tácticas de ataque, comportamientos de malware y técnicas de explotación. Se usan para recopilar datos con fines de investigación en lugar de proteger sistemas en producción.

3. Herramientas Populares para Crear Honeypots

Existen varias herramientas y plataformas que permiten implementar honeypots de forma sencilla. Algunas de las más utilizadas son:

- Honeyd: Una herramienta de honeypot ligera para simular redes completas de hosts en un solo sistema. Honeyd permite configurar distintos perfiles de máquinas y servicios.

- Kippo: Diseñado para simular servidores SSH, Kippo es especialmente útil para atraer ataques de fuerza bruta y analizar las técnicas utilizadas.

- Dionaea: Especializado en detectar exploits y malware, Dionaea imita servicios como SMB, HTTP y FTP, capturando el malware para su análisis.

- Cowrie: Similar a Kippo, Cowrie es una versión avanzada que puede simular sesiones de SSH y Telnet, permitiendo al administrador analizar los comandos que los atacantes ejecutan.

- Glastopf: Ideal para simular vulnerabilidades web, como SQLi y RFI (Remote File Inclusion). Glastopf permite detectar ataques dirigidos a aplicaciones web.

4. Implementación Básica de un Honeypot

Para implementar un honeypot básico en una red, se pueden seguir estos pasos:

Definir el Tipo de Honeypot y su Ubicación

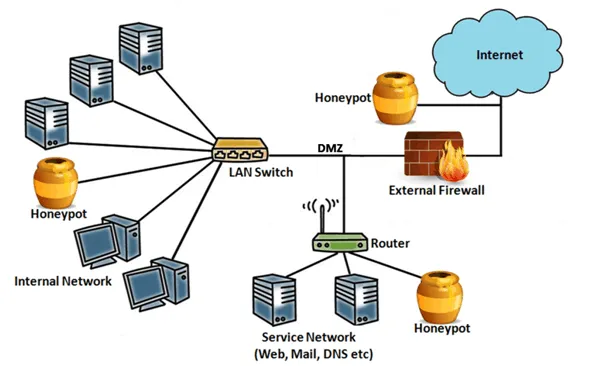

- Determina el tipo de honeypot (producción o investigación) y dónde se ubicará en la red. Los honeypots de producción suelen colocarse en la DMZ (zona desmilitarizada) o en subredes aisladas.

Configurar el Honeypot

- Instala la herramienta elegida (por ejemplo, Cowrie para SSH). Configura los servicios que deseas simular y asegúrate de que el honeypot esté aislado de los sistemas críticos.

- Personaliza los servicios y puertos que deseas simular para que se ajusten al perfil de la red.

Monitorización y Registro de Actividades

- Configura un sistema de monitorización (como ELK Stack o Splunk) para registrar los intentos de acceso y recopilar datos de los atacantes.

- Activa alertas para que el equipo de seguridad reciba notificaciones cuando haya actividad en el honeypot.

Aislamiento y Seguridad

- Asegúrate de que el honeypot esté correctamente aislado para evitar que los atacantes usen el sistema como punto de acceso a la red real.

- Implementa medidas de contención para evitar que el honeypot sea explotado o comprometido de manera que afecte al resto de la infraestructura.

5. Buenas Prácticas al Usar Honeypots

- Mantén el sistema actualizado: asegúrate de que el honeypot esté parcheado y actualizado.

- Monitoriza el honeypot continuamente: asi mismo los honeypots deben ser monitoreados en tiempo real para detectar ataques al instante.

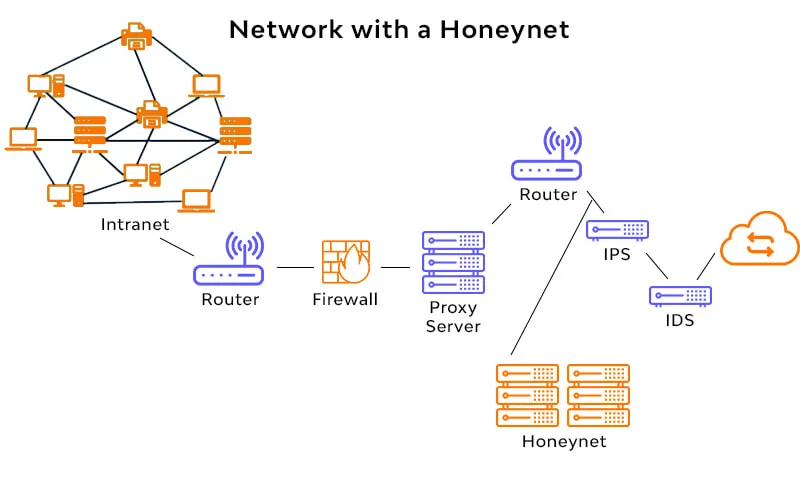

- Usa honeynets para redes grandes: en infraestructuras amplias, puedes implementar honeynets (redes de honeypots) para simular entornos completos y analizar ataques avanzados.

- Analiza los datos recopilados regularmente: la información obtenida debe revisarse para ajustar las políticas de seguridad y proteger la red.

6. Riesgos y Desventajas de los Honeypots

- Riesgo de detección: los atacantes más experimentados pueden detectar honeypots, lo cual disminuye su efectividad.

- Posible punto de acceso para atacantes: si el honeypot no está aislado adecuadamente, los atacantes podrían usarlo como puerta de entrada.

- Requiere mantenimiento y monitoreo constante: los honeypots deben supervisarse para garantizar que capturen correctamente la actividad sin comprometer la red.

7. Conclusión

Implementar honeypots es una técnica eficaz para mejorar la seguridad de la red y obtener información sobre las tácticas de los atacantes. Sin embargo, es importante mantener el honeypot aislado y monitorizado en todo momento para evitar que se convierta en una vulnerabilidad. Al combinar los honeypots con otras herramientas de ciberseguridad y buenas prácticas, las organizaciones pueden fortalecer sus defensas y estar mejor preparadas ante posibles ataques.