¿Qué es la monitorización de redes y por qué es necesaria?

La Importancia de la Monitorización de Redes en la Seguridad Cibernética. La monitorización de redes es el proceso de supervisar y analizar el tráfico de red para identificar posibles amenazas a la seguridad cibernética. Es necesaria porque las redes se encuentran en constante riesgo de ataques cibernéticos y la monitorización permite detectarlos y mitigarlos antes de que causen daños significativos. La monitorización de redes también permite detectar errores y problemas técnicos, optimizar el rendimiento de la red y garantizar la disponibilidad y la confidencialidad de la información transmitida a través de la red.

Beneficios de la monitorización de redes para la seguridad cibernética

- Detección de amenazas: La monitorización de redes permite detectar posibles amenazas a la seguridad cibernética, como malware, ataques de phishing, troyanos, gusanos informáticos, etc.

- Prevención de daños: Al detectar y mitigar posibles amenazas antes de que causen daños significativos, la monitorización de redes ayuda a prevenir pérdidas financieras y de información valiosa.

- Optimización del rendimiento: La monitorización de redes permite detectar problemas técnicos y errores en la red, lo que ayuda a optimizar el rendimiento de la red y asegurar una transmisión de datos fluida y eficiente.

- Mejora de la disponibilidad: La monitorización de redes permite garantizar la disponibilidad de la red, lo que significa que los usuarios pueden acceder a los recursos y servicios de la red de manera constante.

- Protección de la confidencialidad: La monitorización de redes ayuda a proteger la confidencialidad de la información transmitida a través de la red, garantizando que solo se permita el acceso autorizado.

- Compliance: La monitorización de redes también puede ayudar a cumplir con regulaciones y normas de seguridad cibernética, como PCI DSS, HIPAA, etc.

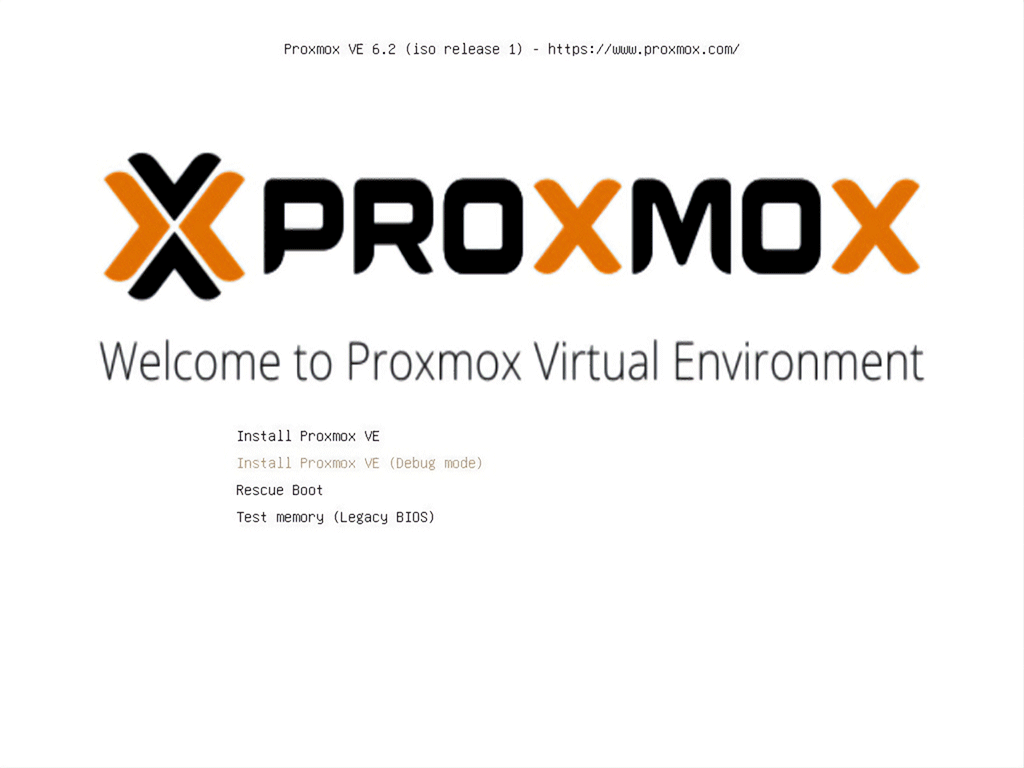

Herramientas de monitorización de redes y cómo utilizarlas eficazmente

Las herramientas de monitorización de redes son programas especializados que se utilizan para supervisar el tráfico de datos y el rendimiento de las redes informáticas. Estas herramientas brindan una amplia variedad de información sobre el estado de la red, incluyendo velocidad de transmisión de datos, uso de ancho de banda, errores y desconexiones, entre otros.

Para utilizar eficazmente estas herramientas, es importante tener en cuenta los siguientes aspectos:

- Conocer las necesidades de la red: Es importante entender los requisitos y los objetivos de la red antes de elegir una herramienta de monitorización.

- Elegir la herramienta adecuada: Hay muchas herramientas de monitorización de redes disponibles en el mercado, por lo que es importante elegir la que mejor se adapte a las necesidades de la red.

- Configuración correcta: Es necesario configurar correctamente las herramientas de monitorización para obtener los mejores resultados.

- Análisis y acción: Es importante analizar los resultados de la monitorización y tomar acción en consecuencia para resolver cualquier problema identificado.

La monitorización de redes es una parte importante de la seguridad cibernética y puede ayudar a identificar y prevenir problemas antes de que causen daños significativos. Al utilizar eficazmente las herramientas de monitorización, se puede mejorar la eficiencia y la seguridad de la red.

Consideraciones importantes al elegir una solución de monitorización de redes

La monitorización de redes es un proceso crítico para garantizar la seguridad y el buen funcionamiento de una red. Al elegir una solución de monitorización de redes, es importante considerar los siguientes factores:

- Escalabilidad: la solución debe ser escalable y adaptarse a las necesidades de la red, incluidas las nuevas adiciones y cambios.

- Compatibilidad: la solución debe ser compatible con los sistemas y dispositivos existentes en la red.

- Facilidad de uso: la solución debe ser fácil de usar y permitir una configuración rápida y sencilla.

- Análisis de datos: la solución debe proporcionar análisis detallados y gráficos de los datos recopilados para una mejor comprensión de los problemas y tendencias.

- Alertas y notificaciones: la solución debe proporcionar alertas en tiempo real y notificaciones para detectar problemas rápidamente.

- Integración con otros sistemas: la solución debe ser compatible con otros sistemas de seguridad, como firewalls y anti-malware, para una mejor protección de la red.

- Soporte técnico: la solución debe tener un equipo de soporte técnico disponible para resolver cualquier problema técnico.

- Precio: la solución debe ser asequible y tener una relación calidad-precio adecuada.

En resumen, es importante elegir una solución de monitorización de redes que se adapte a las necesidades de la red y ofrezca una protección eficaz contra posibles amenazas.

Ejemplos de situaciones en las que la monitorización de redes puede ser útil para proteger la seguridad cibernética

La monitorización de redes puede ser útil para proteger la seguridad cibernética en varias situaciones, algunos de estos ejemplos son:

- Detección de intrusiones: La monitorización de redes permite detectar y prevenir posibles intrusiones y ataques cibernéticos antes de que causen daños a los sistemas y dispositivos.

- Identificación de amenazas: Las herramientas de monitorización de redes pueden identificar y alertar sobre diferentes tipos de amenazas, como malware, gusanos, troyanos y phishing.

- Monitoreo de tráfico de red: La monitorización de redes permite monitorear y analizar el tráfico de red para identificar posibles actividades sospechosas o maliciosas.

- Análisis de rendimiento: Las soluciones de monitorización de redes permiten evaluar y optimizar el rendimiento de las redes, lo que a su vez ayuda a mejorar la eficiencia y seguridad de la red.

- Control de acceso: La monitorización de redes permite controlar y restringir el acceso a los sistemas y dispositivos de la red, lo que ayuda a proteger la privacidad y seguridad de la información.

En resumen, la monitorización de redes es una parte crucial de la seguridad cibernética y es esencial para proteger la integridad de los sistemas y dispositivos, así como para prevenir posibles ataques y amenazas cibernéticas.